54

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)动手实践tcpdump

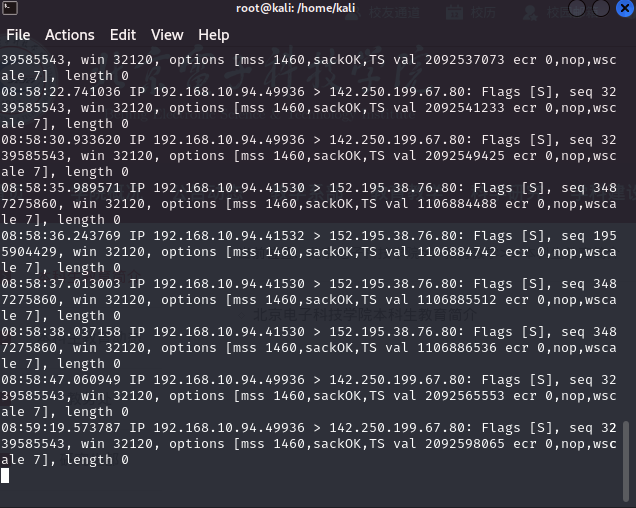

使用tcpdump开源软件对在本机上访问http://www.tianya.cn/ 网站过程进行嗅探,回答问题:你在访问http://www.tianya.cn/ 网站首页时,浏览器将访问多少个Web服务器?他们的IP地址都是什么?(若该网站已不存在,可选择http://www.besti.edu.cn/ 测试)

(2)动手实践Wireshark

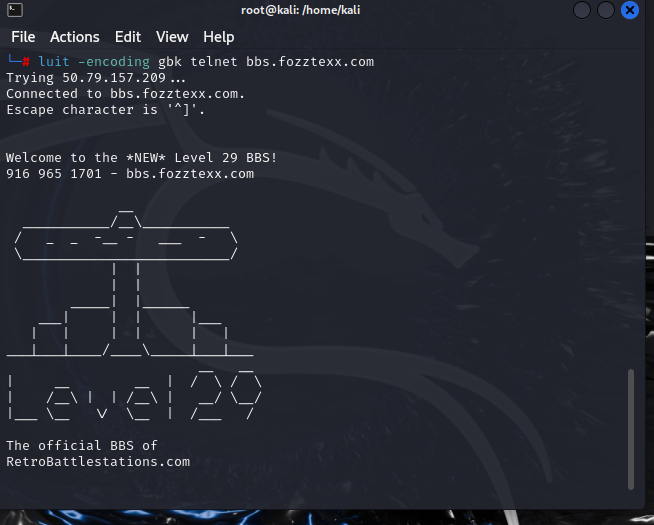

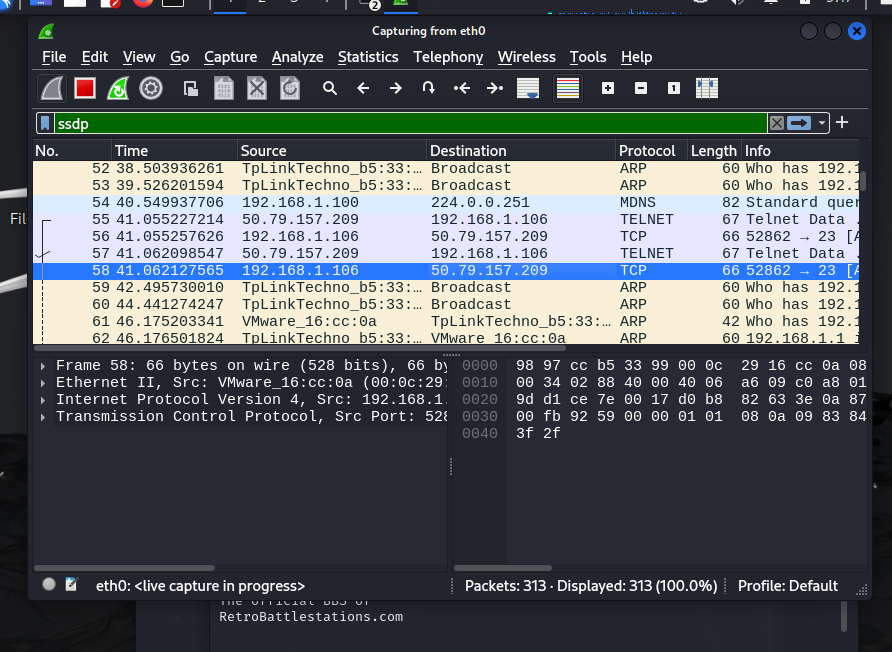

使用Wireshark开源软件对在本机上以TELNET方式登录BBS(若现实中不存在合适的BBS,可考虑搭建本地BBS实验)进行嗅探与协议分析,回答如下问题并给出操作过程:

你所登录的BBS服务器的IP地址与端口各是什么?

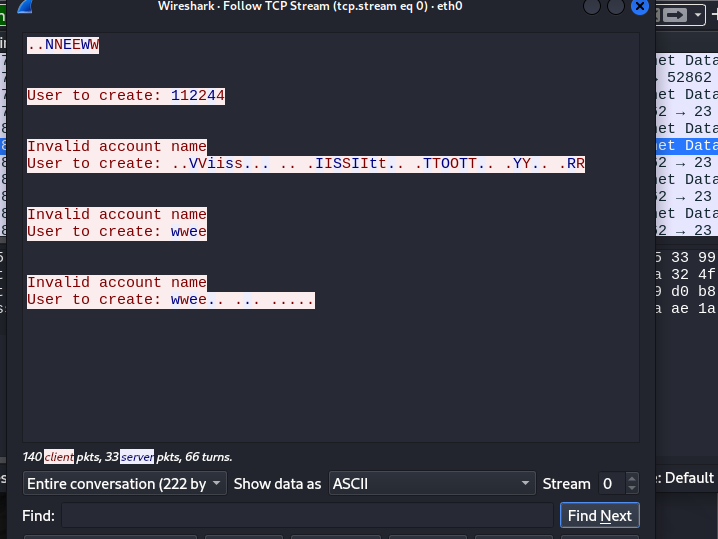

TELNET协议是如何向服务器传送你输入的用户名及登录口令?

如何利用Wireshark分析嗅探的数据包,并从中获取你的用户名及登录口令?

(3)取证分析实践,解码网络扫描器(listen.cap)

攻击主机的IP地址是什么?

网络扫描的目标IP地址是什么?

本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

在蜜罐主机上哪些端口被发现是开放的?

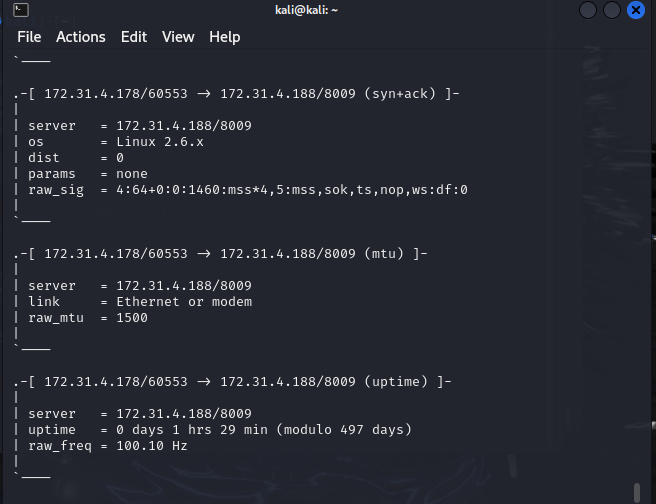

攻击主机的操作系统是什么?

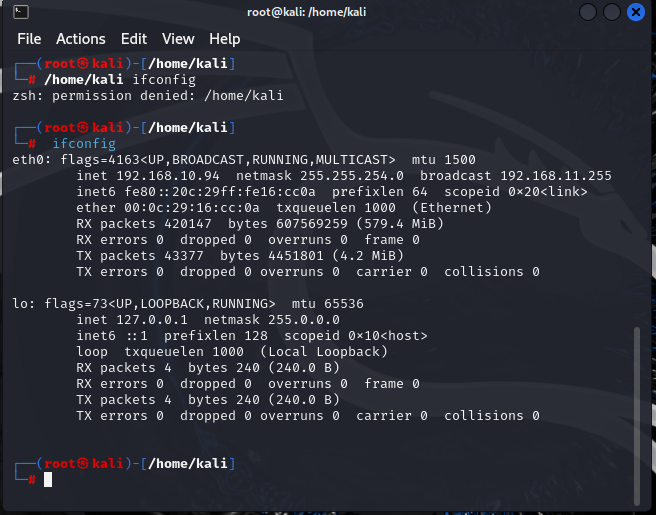

将kali的设置为桥接模式;

并查询kali的IP地址:192.168.10.94;

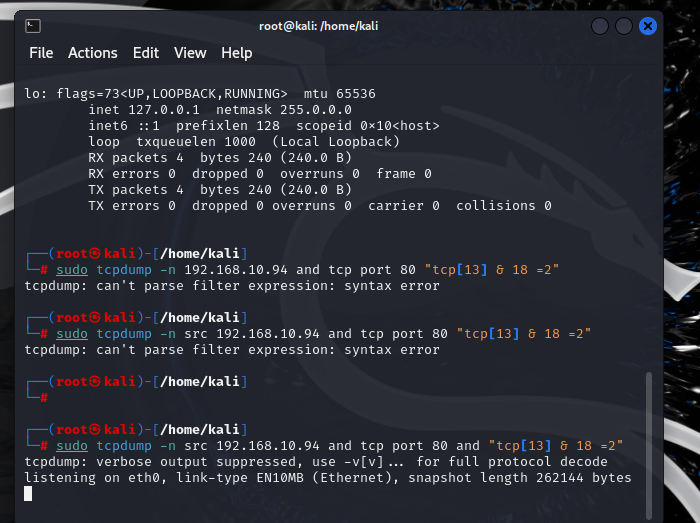

使用命令sudo tcpdump src 192.168.1.163 and tcp dst port 80,监控ip包;

打开浏览器,访问http://www.besti.edu.cn/

输入命令luit -encoding gbk telnet bbs.fudan.edu.cn访问bbs.fozztexx.com,发现其IP地址为50.79.127.209。

通过追踪tcp流发现用户名显示。

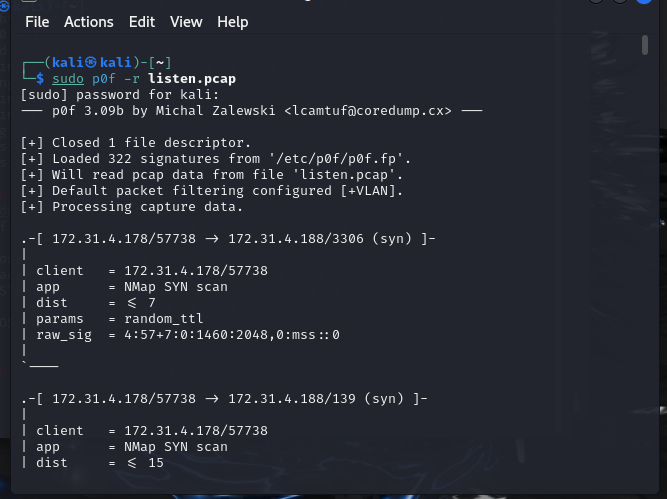

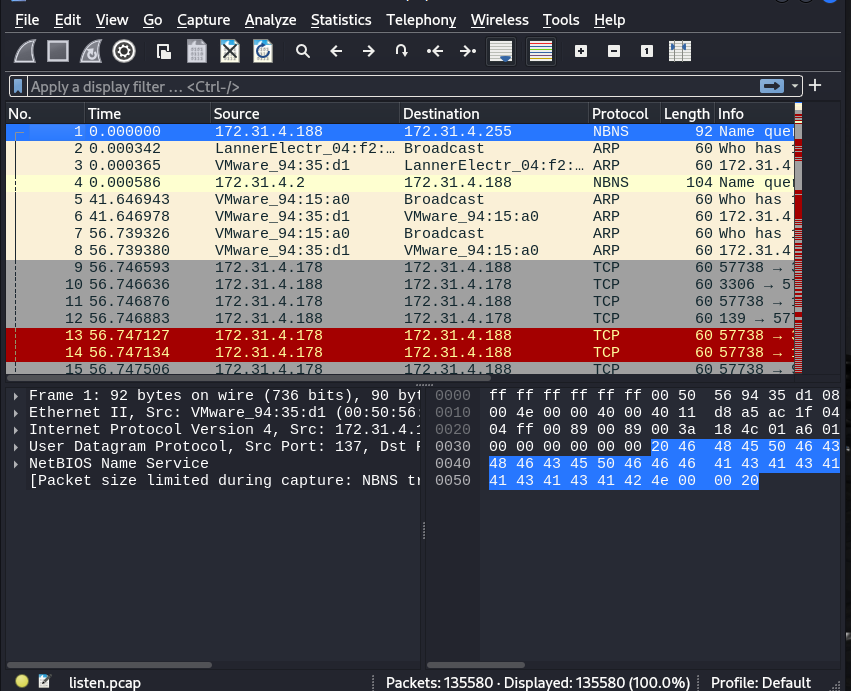

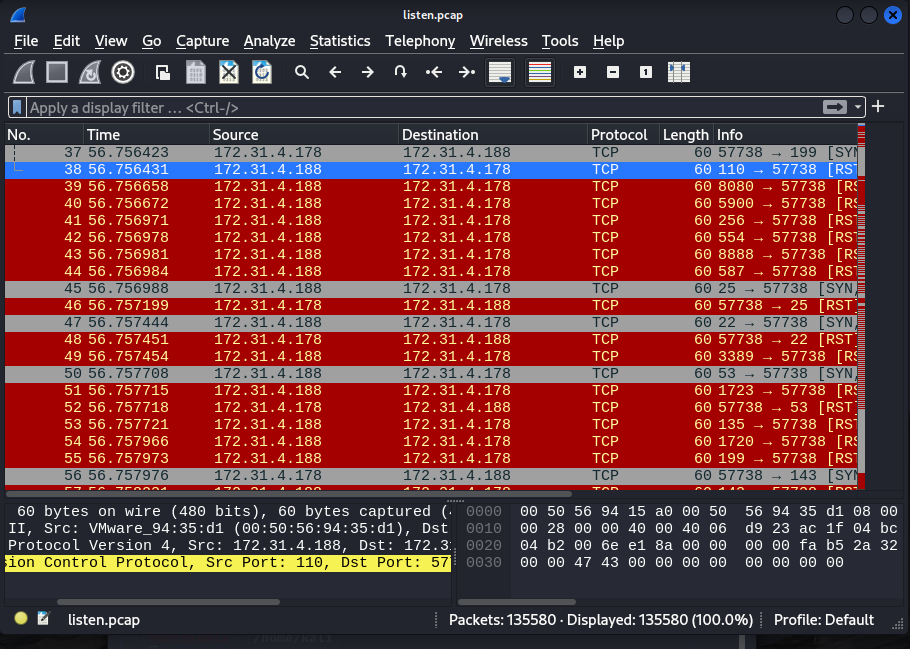

在kali虚拟机中打开wireshark,并打开listen.pcap。

分析数据可知攻击机IP地址为172.31.4.178,靶机IP地址为172.31.4.188

如下图ACK数据包都是由172.31.4.188发出的,因此可确定网络扫描的目标IP地址为172.31.4.188

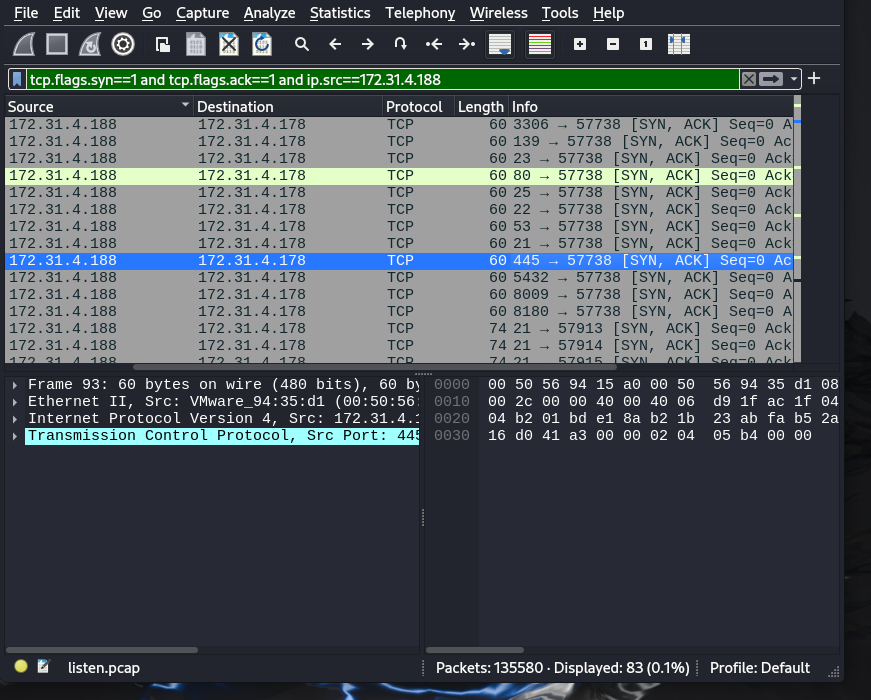

使用指令tcp.flags.syn == 1 and tcp.flags.ack == 1 and ip.src==172.31.4.188,筛选数据交互过程中的数据包,查看靶机开放了哪些端口

通过分析,发现开放的端口有3306,139,23,80,25,22,53,21,445等

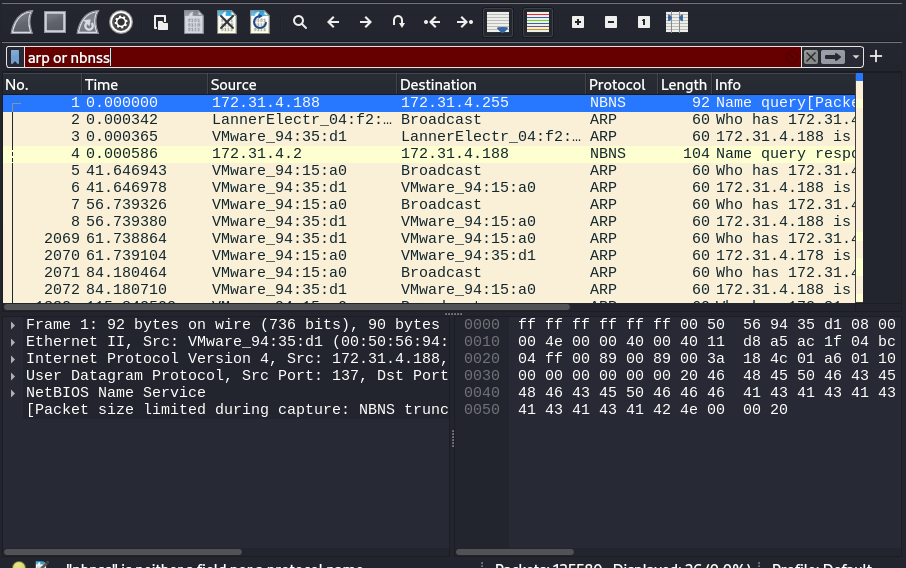

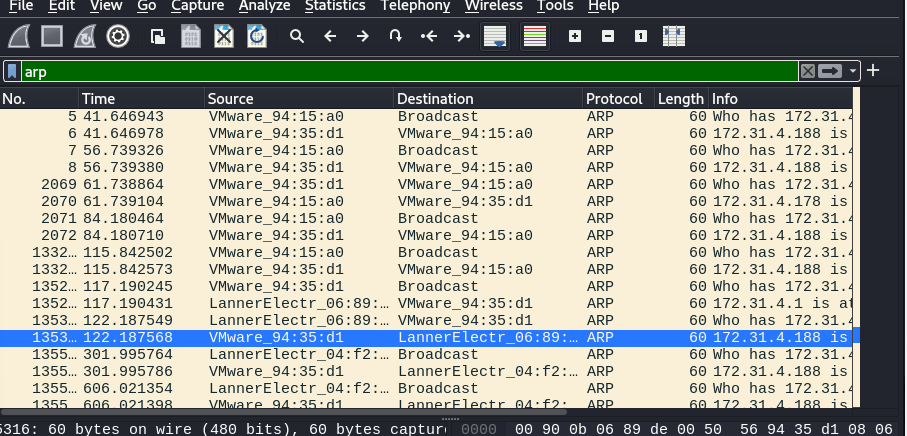

输入筛选条件arp or nbns,回车,可以得到:

如图所示,攻击者通过这两个协议获得目标主机的IP地址,从而进行攻击

通过分析发现,攻击者先检测活跃的主机,然后获取其操作系统信息,再扫描其开放的端口,然后检测其开放的服务,然后进行攻击

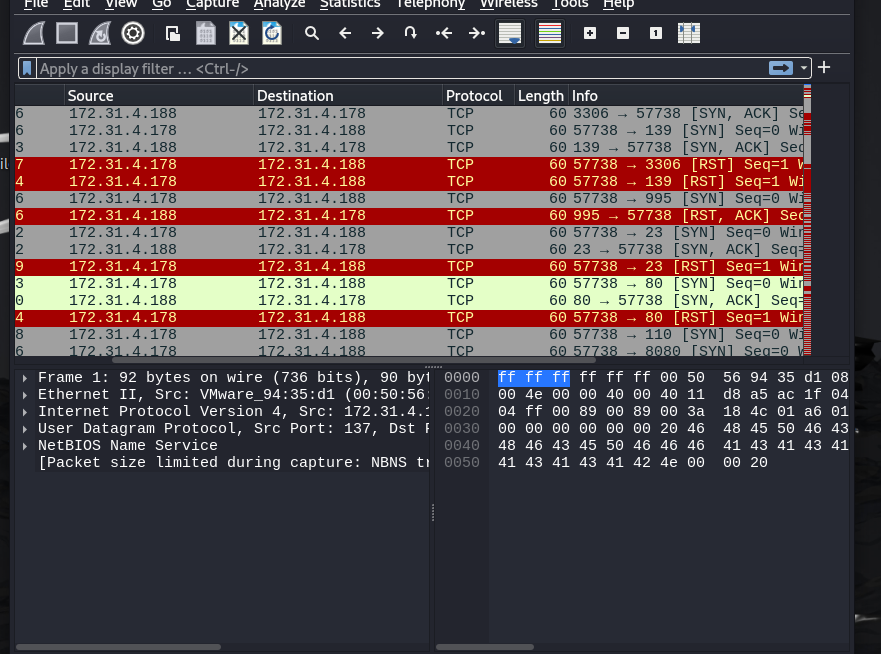

下图中包含SYN包和ACK包,因此我们推测,攻击者使用了全端口扫描的指令。

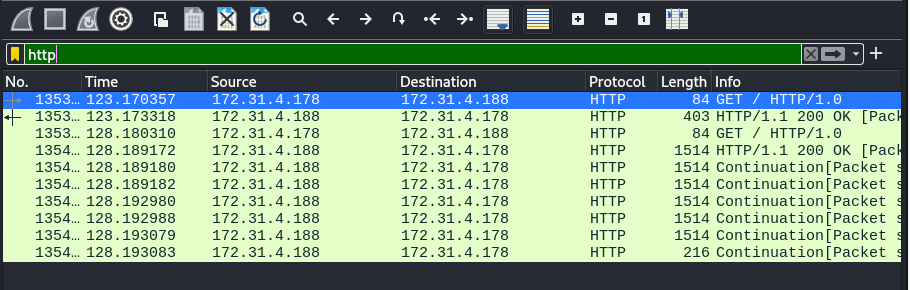

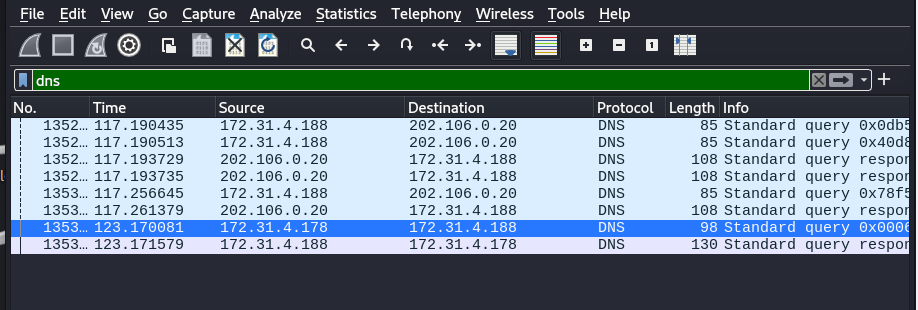

还发现了一些HTTP、DNS等协议,这说明其扫描了网络层服务端口。

使用pof工具帮助查看攻击机的操作系统为linux 2.6: