求高人和大神指导,大型门户网站的RBAC用户权限管理这块,数据库和模块业务流程是怎么设计的呢???

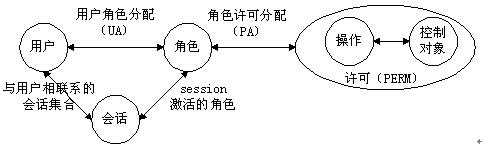

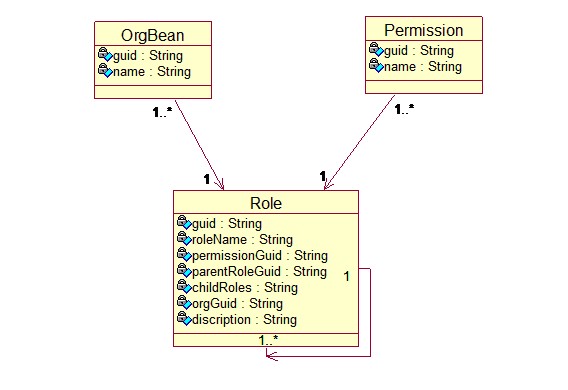

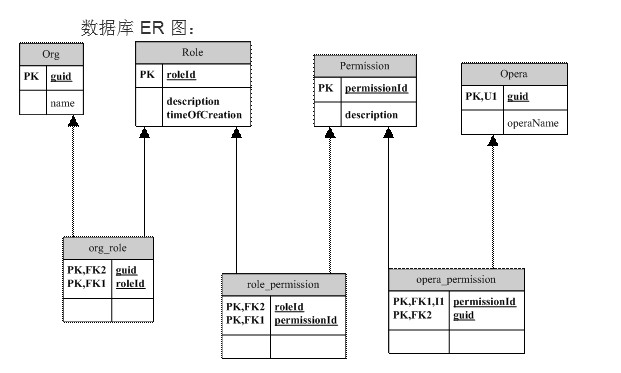

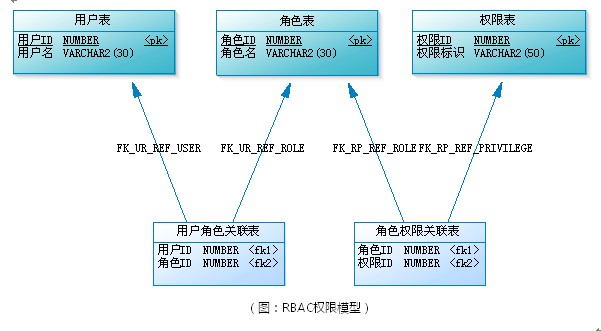

我们开发的小型网站,一般用户权限这一块比较简单。除了用户User、角色Role、权限Permission、菜单Menu之外,就是他们关系表UserRole、RolePermission、PermissionMenu,一般把他们设计成多对多的关系。但是,有时候,感觉这种设计还是有些复杂话了,就干脆把用户User和角色Role设计成多对一的关系,省略它们之间的关系表。但是,还是觉得这个管理逻辑太复杂,干脆把权限表Permission也省略掉了,让角色Role和菜单Menu建立一个RoleMenu多对多的关系表。

我们自己开发的系统,根本不涉及到什么用户组、角色组、权限组、菜单组、模块和模块组、操作、资源、日志等数据方面的设计。

但是,我最近想深入学习用户权限管理RBAC的开发,在网上找了很多开发案例都不尽相同。

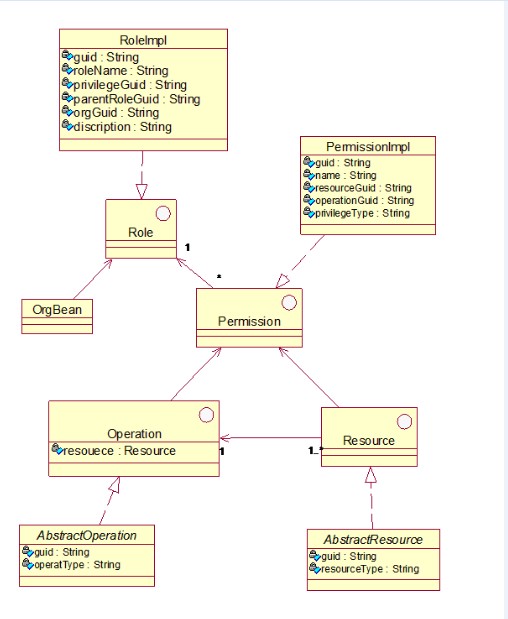

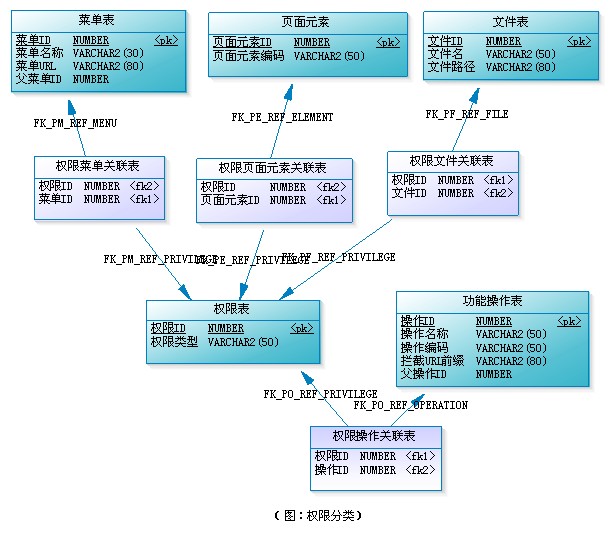

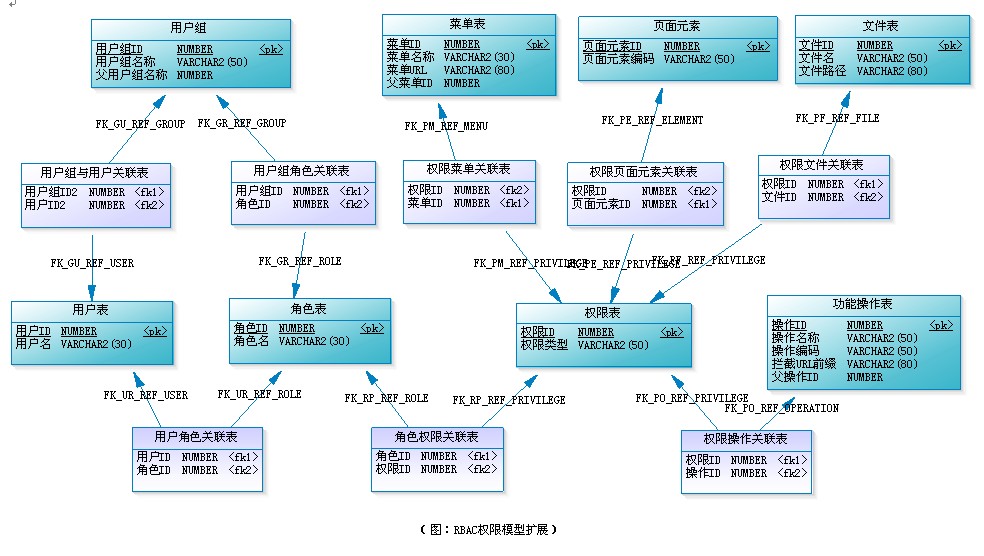

网上给的很多的RBAC用户权限的设计都包括:用户组、角色组、权限组、菜单组、模块和模块组、操作、资源、日志这些我们这些小型网站都不需要这些设计。

我在一些技术群里面也讨论过,他们说这种RBAC开发设计分为粗颗粒开发和细颗粒开发,像我们所做的小型网站的用户权限,没有分得很细,只能算是粗颗粒的开发,而像那些设计比较细的,算是细颗粒开发。

我们项目经理说,大型门户网站的RBAC的设计应该也不会很细,就算是很细,这些数据表和实体类也都是分装好的工具了你,在后面开发直接调用就可以。

不知道论坛里面有没有高人和大神开发过、或者接触过大型门户网站的用户权限RBAC管理系统的设计。像新浪、搜狐、网易、百度、阿里巴巴、淘宝网,这些大型门户网站的用户权限管理这一块是什么设计的???

我真的是想了解大型门户网站的RBAC这方面是如何设计的。

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享