支付宝在“合作者密钥管理“中上传RSA公钥一直失败,有没有人碰到过这个问题啊?

农夫三拳w 2016-01-01 12:25:05

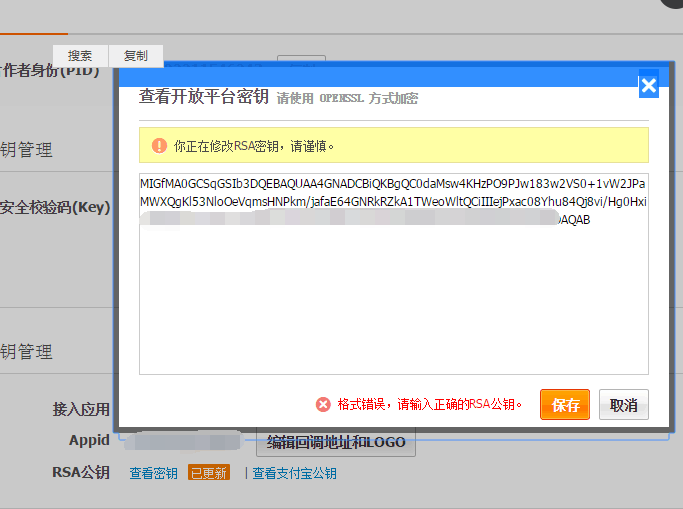

农夫三拳w 2016-01-01 12:25:05 我按照文档里面说的,用openssl生成了公钥和私钥,然后将公钥的”-----BEGIN PUBLIC KEY-----”、“-----END PUBLIC KEY-----”、空格、换行都去掉了,可是上传的时候一直提示我“格式错误,请输入正确的RSA公钥”,这是怎么回事啊?急求

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享

我也遇到这个问题了。。。。新的地址要绑定手机号。。。。

我也遇到这个问题了。。。。新的地址要绑定手机号。。。。