70,040

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享

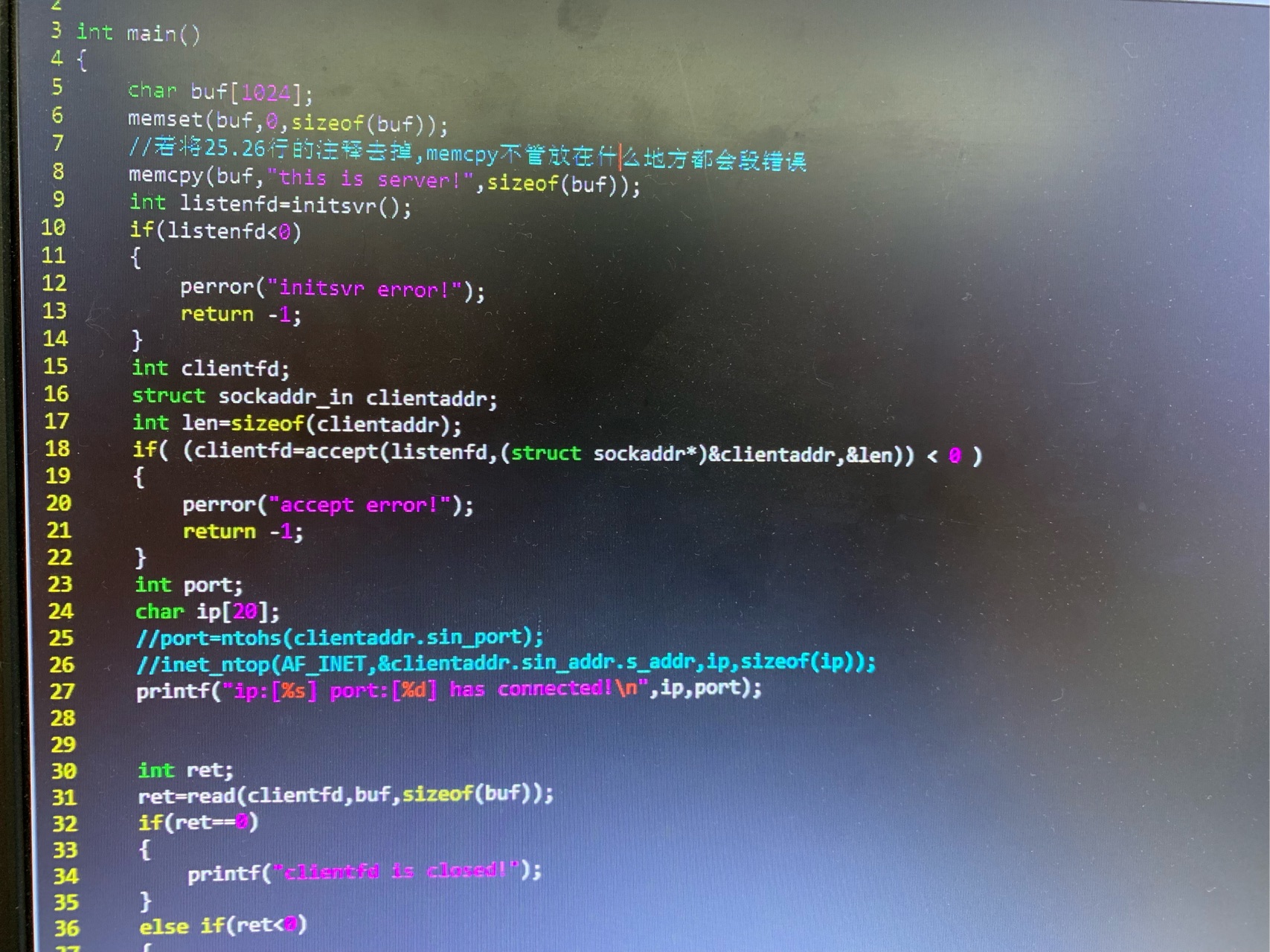

inet_ntop()

memcpy(buf, "this is server!", sizeof(buf));

//这句操作内存越界了啊, "this is server!"这个字符串没有1024这么长,

//直接写成 char buf[1024] = "this is server!";就行了