1,365

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享用户名枚举

要破解用户/密码验证机制的第一步是发现有效的用户名。方法之一是通过枚举,枚举web应用程序中的用户是通过分析在登录、注册和密码恢复页面等位置提交用户名时的响应来完成的。几乎所有的应用程序都为用户提供了在忘记密码时恢复或重置密码的渠道。当不存在用户名时,这些应用程序也能识别出来,这可以用来枚举出现有名称的列表:

1.靶场:

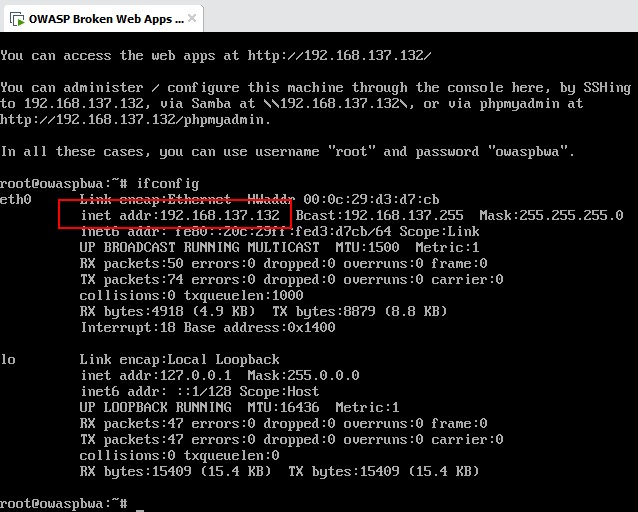

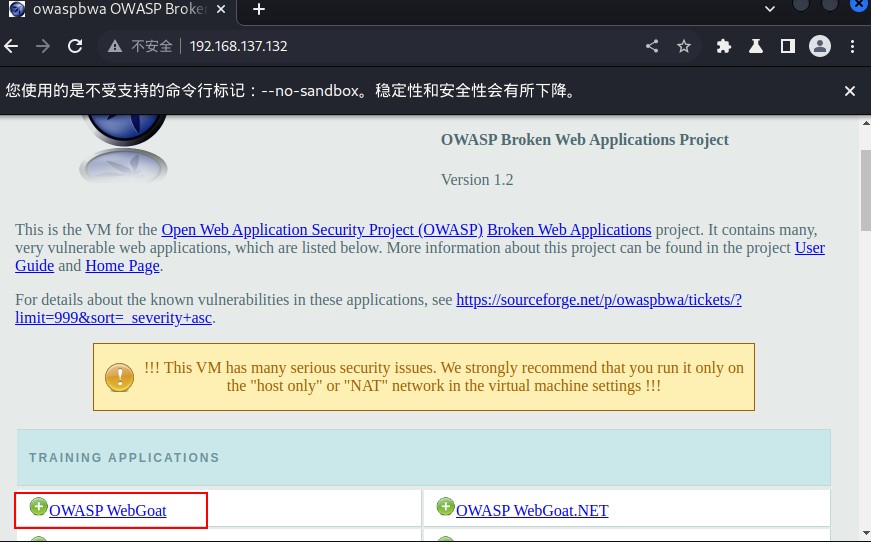

先打开靶机 :OWASP BWA

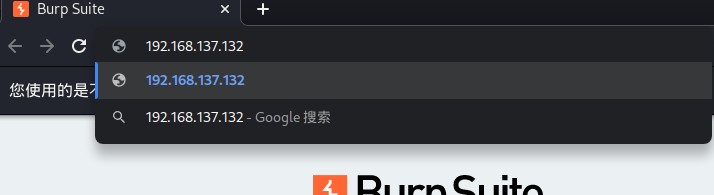

查看靶机的IP :192.168.137.132

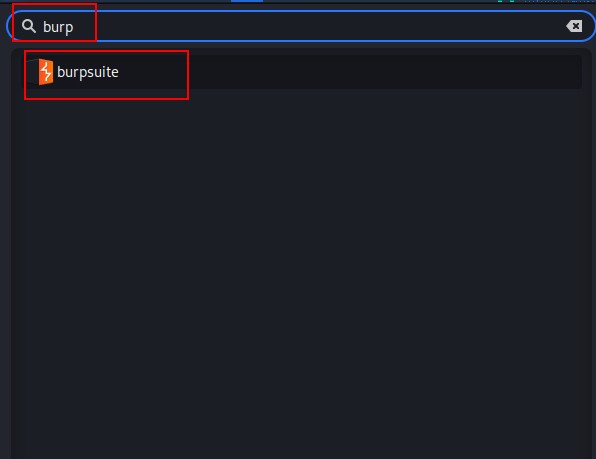

1.打开kali-linux 2022.4 点开左上角的蓝色图标 在搜索栏输入burp

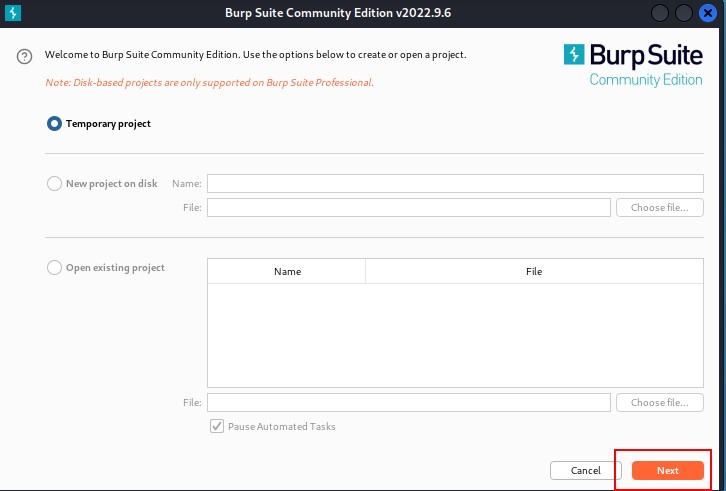

2.就会看到 然后双击开会弹出一个方框 点击OK,接着点击右下角Nest

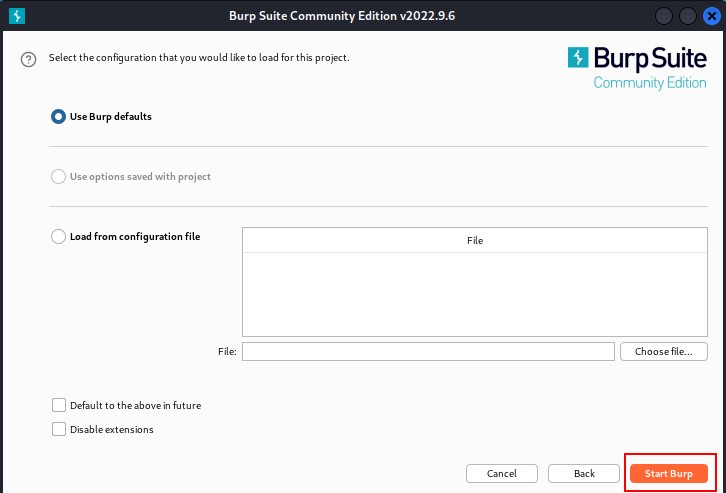

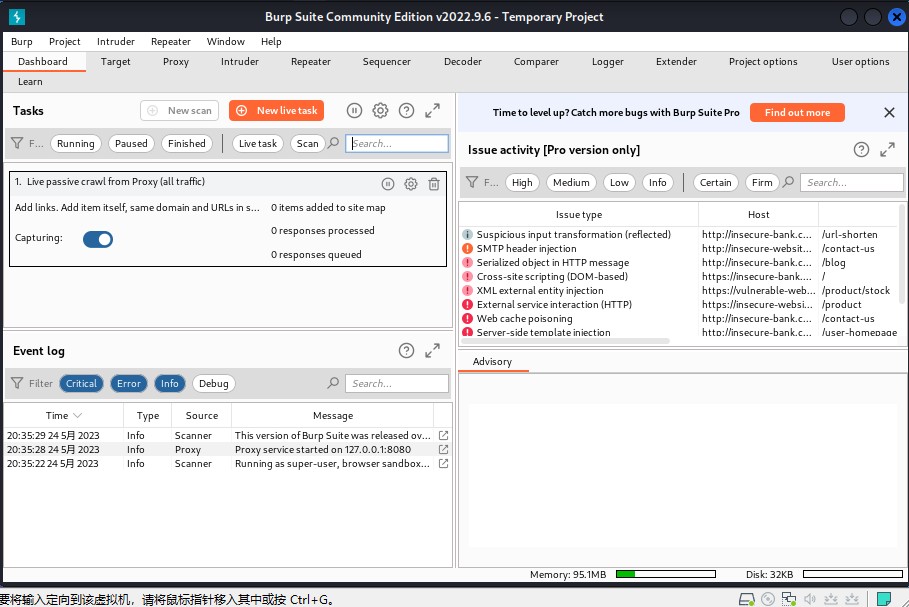

3.接着点击右下角的start burp等待反应进入到该页面

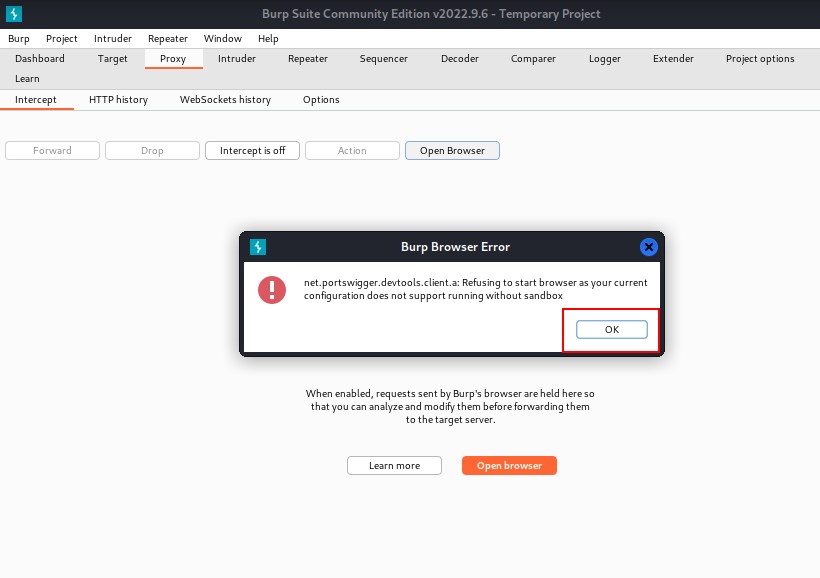

点击第三个prory下的intercept下的 openbrowser跳出一个弹窗点击ok

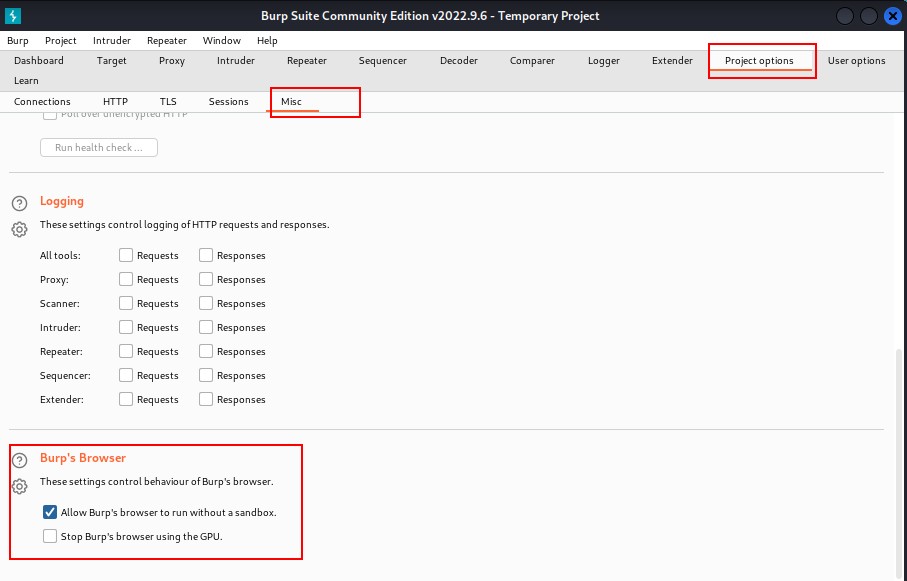

4.点开有一个小例如设置小图标的选项 点击Tools下的Burp’s browser勾选(每台不一定都一样)

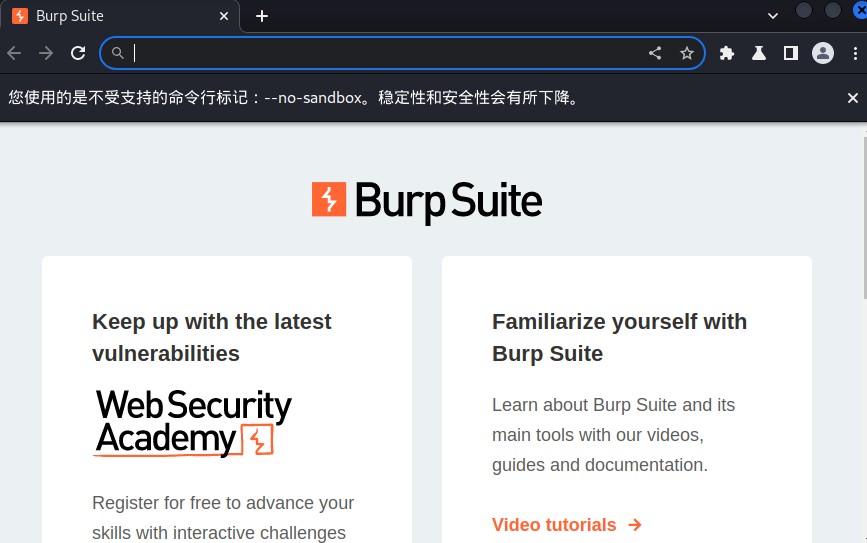

再次点击openbrowser就会出现另一页面

5.在搜索栏输入靶机的地址 :192.168.137.132

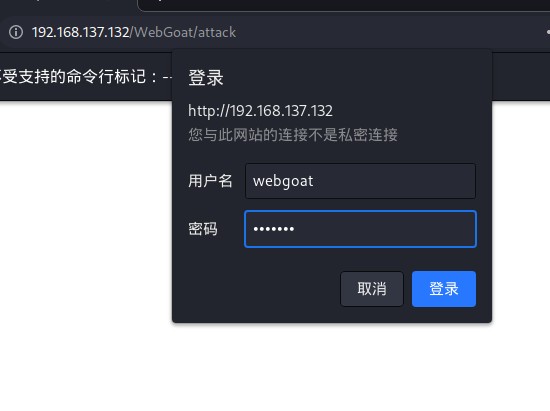

6.点OWASP WebGoat 接着跳出一小窗口 输入用户名和密码webgoat

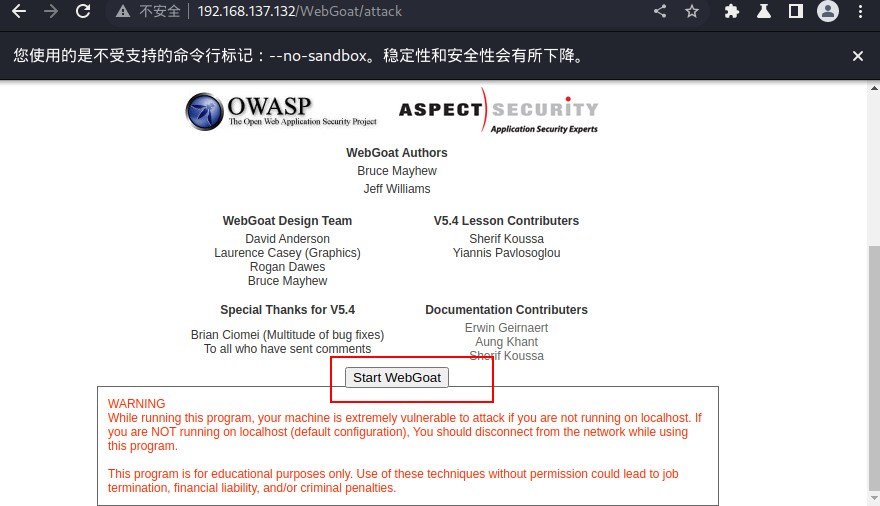

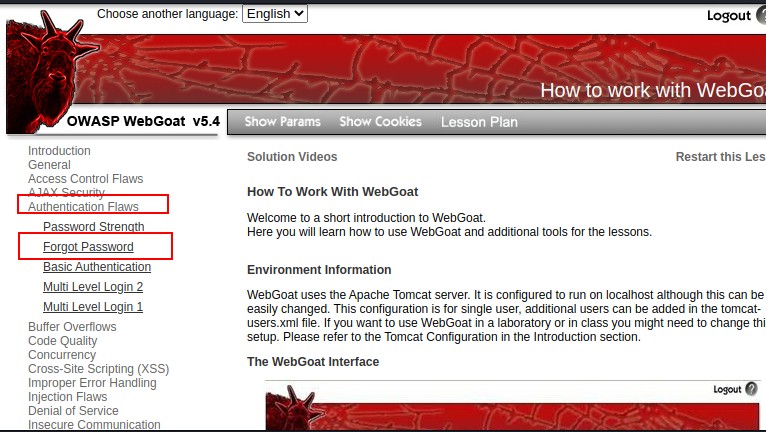

进入到webgoat页面 点击start webgoat点击uthentication Flaws,会出现Forgot Password等下拉菜单

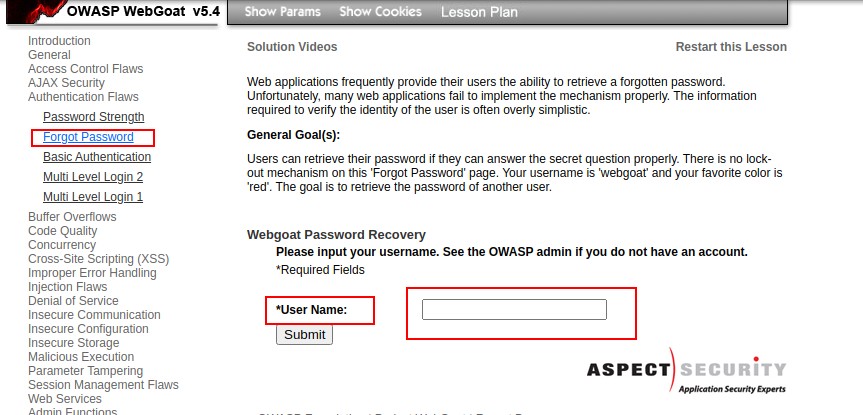

选择Forgot password,弹出输入User Name的页面,如果没有可以点击Restart this Lesson

提交任意用户名(例如xshell),我们提交任意用户名,而该用户在数据库中不存在,我们将收到一条消息,说该用户名无效:

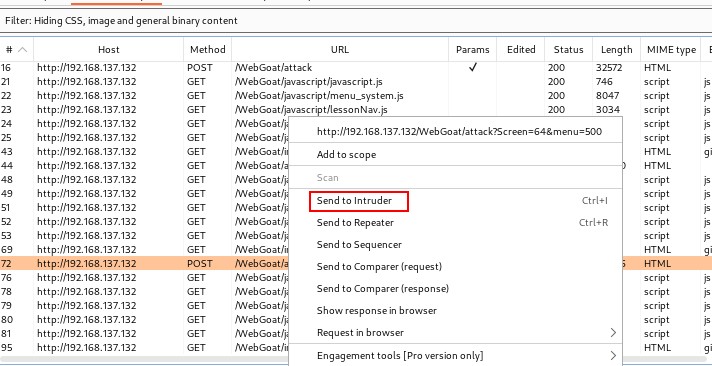

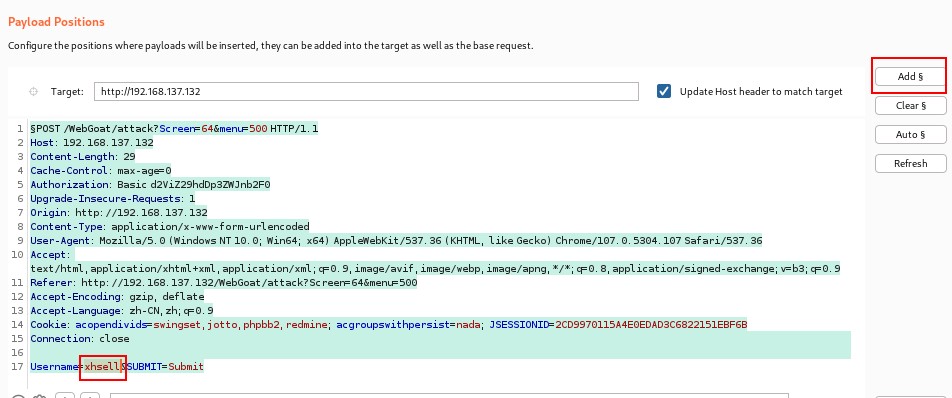

. 然后可以假设,当提供了有效的用户名时,响应是不同的。下面要对此进行测试,请将请求发送Intruder模块。在Burp的Proxy/HTTP history中,我们找到刚才输入User-name是xshell的那个数据包,如下图示:

对该数据包单机右键选择Send to Intruder

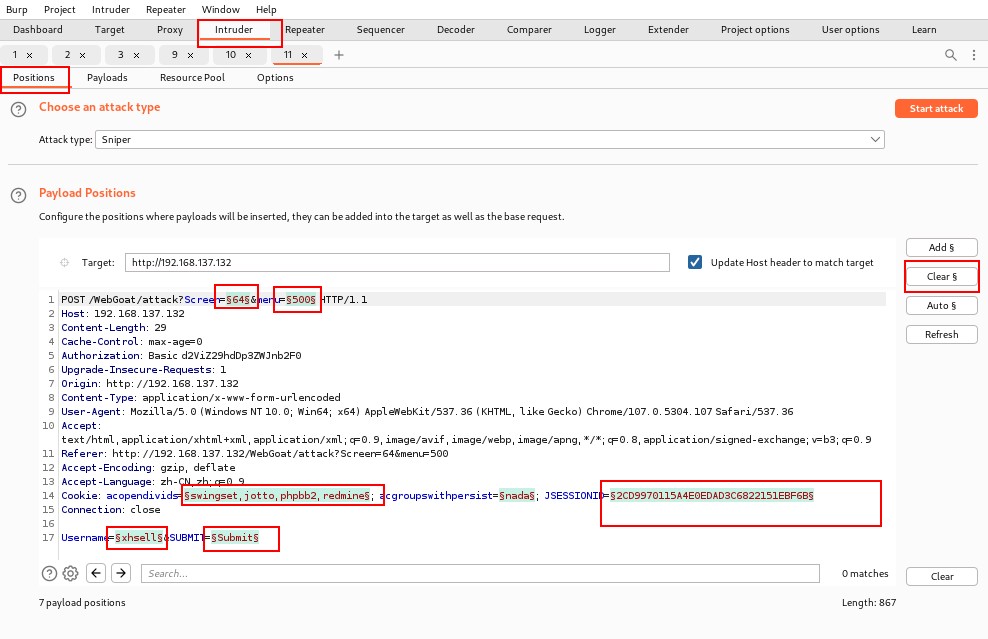

进入Intruder模块,设置用户名作为唯一要破解的位置:点击Clear

在最后一行,Username=xshell处,选择xshell,在点击Add§按钮

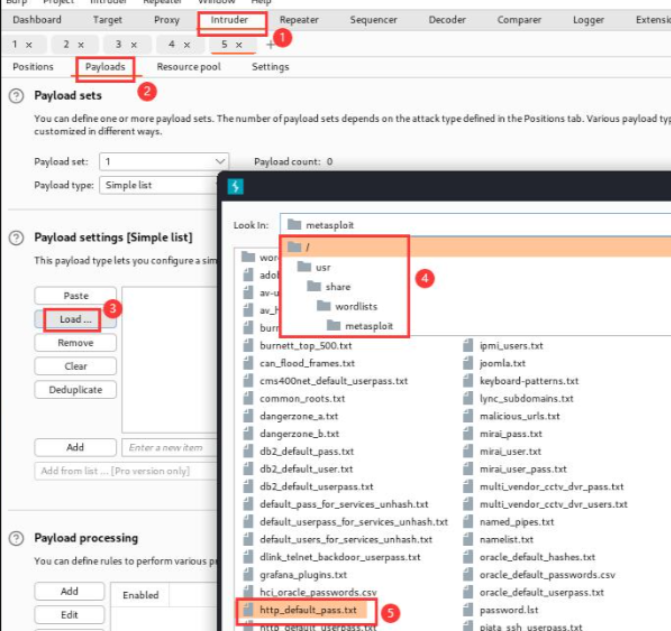

然后,转到Payloads来设置我们将在攻击中使用的用户字典列表。保持默认类型为简单列表,然后单击Load按钮来加载/usr/share/wordlists/metasploit/http_default_users.txt文件:

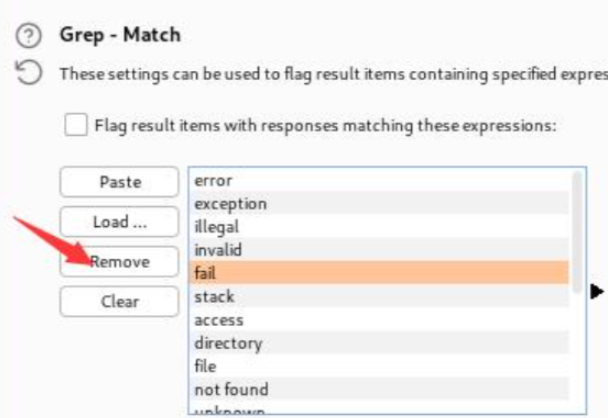

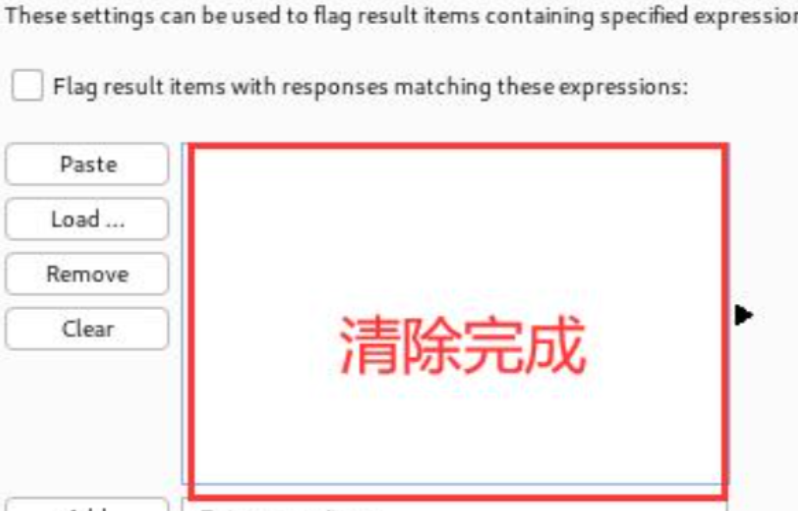

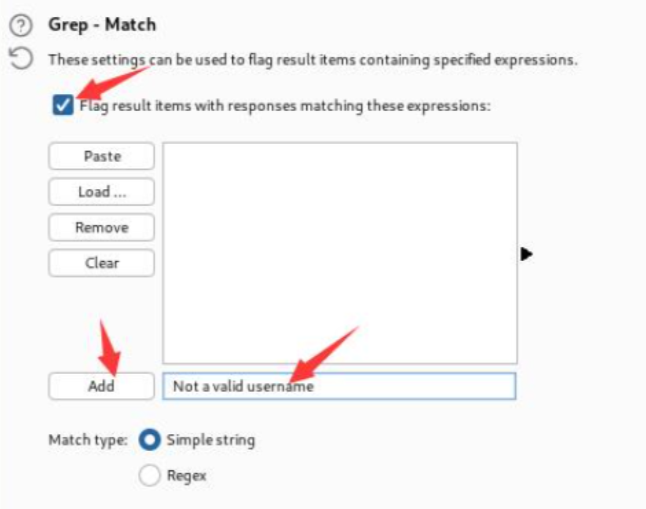

现在我们知道了用户不存在时的响应,我们可以使用Burp告诉我们该消息何时出现在结果中。转到Options | Grep – Match清除列表。

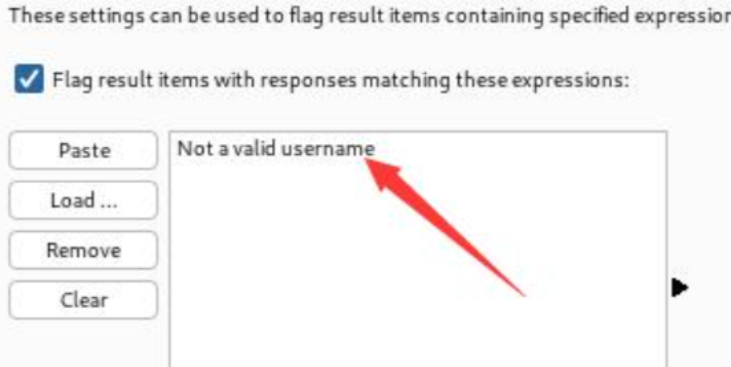

勾选Flag result items with responses matching these expressions,添加一个新的字符串来匹配Not a valid username:然后点击Add。

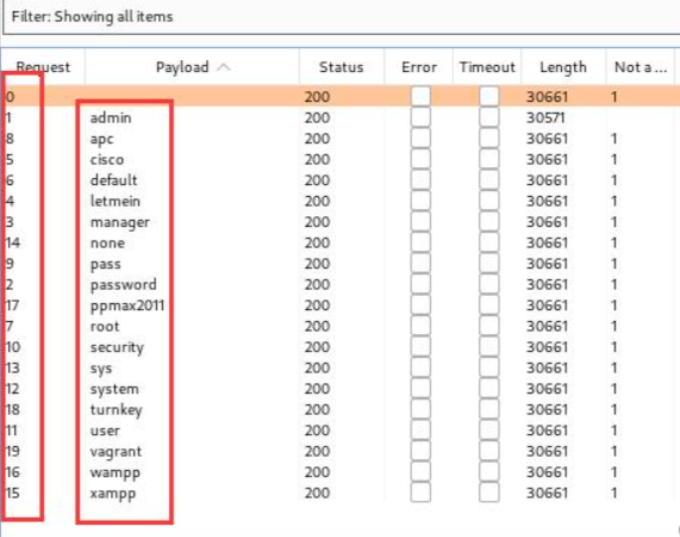

返回Intruder | Positions,点击Start attack,开始攻击。

请注意,有一些名称(如admin),其中无效用户名的消息没有使用Burp Suite标记,这些名称在应用程序中是有效的:

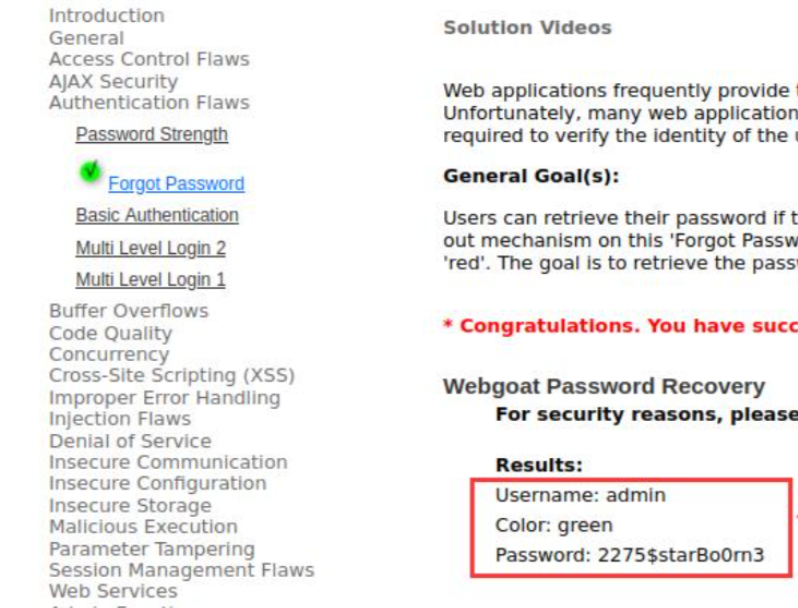

输入用户名admin,What is your favorite color?输入green,可以看到密码,也就是用户名admin是正确的,用户名root的颜色是green

收获:Proxy代理模块作为BurpSuite的核心功能,拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。首先建立代理监听(Proxy–> Options功能下),可以看到默认值127.0.0.1,端口8080(可以点击Edit进行修改,或者添加新的监听端口)。然后打开浏览器,点击Preferences->Privacy->Advanced->Network->Settings,设置HTTP代理和端口。

总结:Burp Suite是一个Web应用程序集成攻击平台,它包含了一系列burp工具,这些工具之间有大虽接口可以互相通信,这样设计的目的是为了促进和提高整个攻击的效率。平台中所有工具共享同一 robust 框架,以便统一处理HTTP请求,持久性,认证,上游代理,日志记录,报帑和可扩展性。Burp Suite 允许攻击者结合手工和自动技术去枚举、分析、攻击Web应用程序。这些

不冋的burp工具通过协同工作,有效的分享信息,支持以某种工具中的信息为基础供另一

种工具使用的方式发起攻击。

心得:burpsuite做什么的,你懂得。关键要使用好的第一步就是代理的设置,当你在浏览器360的记得使用时时你登录某网站时就可以用burpsuite监测了,proxy中的forward可以多次使用,当有链接被捕捉到,可在Target中看到是否爬虫。

烙铁666