DP动态规化快速入门

高校 IT 实力排行榜 (2213)

请编写您的帖子内容

社区频道(7)

显示侧栏

卡片版式

全部

博客比赛

校友交流

知识分享

求职就业

Ada助手

柳州职业技术学院

最新发布

最新回复

标题

阅读量

内容评分

精选

173

评分

回复

DP动态规化快速入门

动态规划方法论 动态规划相信大家都知道,动态规划算法也是新手在刚接触算法设计时很苦恼的问题,有时候觉得难以理解,但是真正理解之后,就会觉得动态规划其实并没有想象中那么难。动态规划,英文:Dynamic Programming,简称DP,如果某一问题有

复制链接 扫一扫

分享

297

评分

回复

嵌入式学习心得体会分享

目录 一、基础电路和工具的认识 二、嵌入式等级划分 三、什么是嵌入式 四、嵌入式硬件方向 五、嵌入式硬件方向 六、基本的硬件原理 七、数据结构与算法 八、学习内容与建议 九、总结 一、基础电路和工具的认识 学习嵌入式,避免不了跟硬件打交道,最好能具

复制链接 扫一扫

分享

419

评分

回复

PWM控制灯亮度:从原理到实践

PWM控制灯亮度:从原理到实践 目录 一、PWM技术概述 二、亮度控制原理 三、设计方案 四、编程实现方法 五、实验结果与展示 六、调试与优化建议 七、展示方法与效果 八、总结 一、PWM技术概述 脉冲宽度调制(PWM)是一种模拟电路数字控制技术

复制链接 扫一扫

分享

208

评分

回复

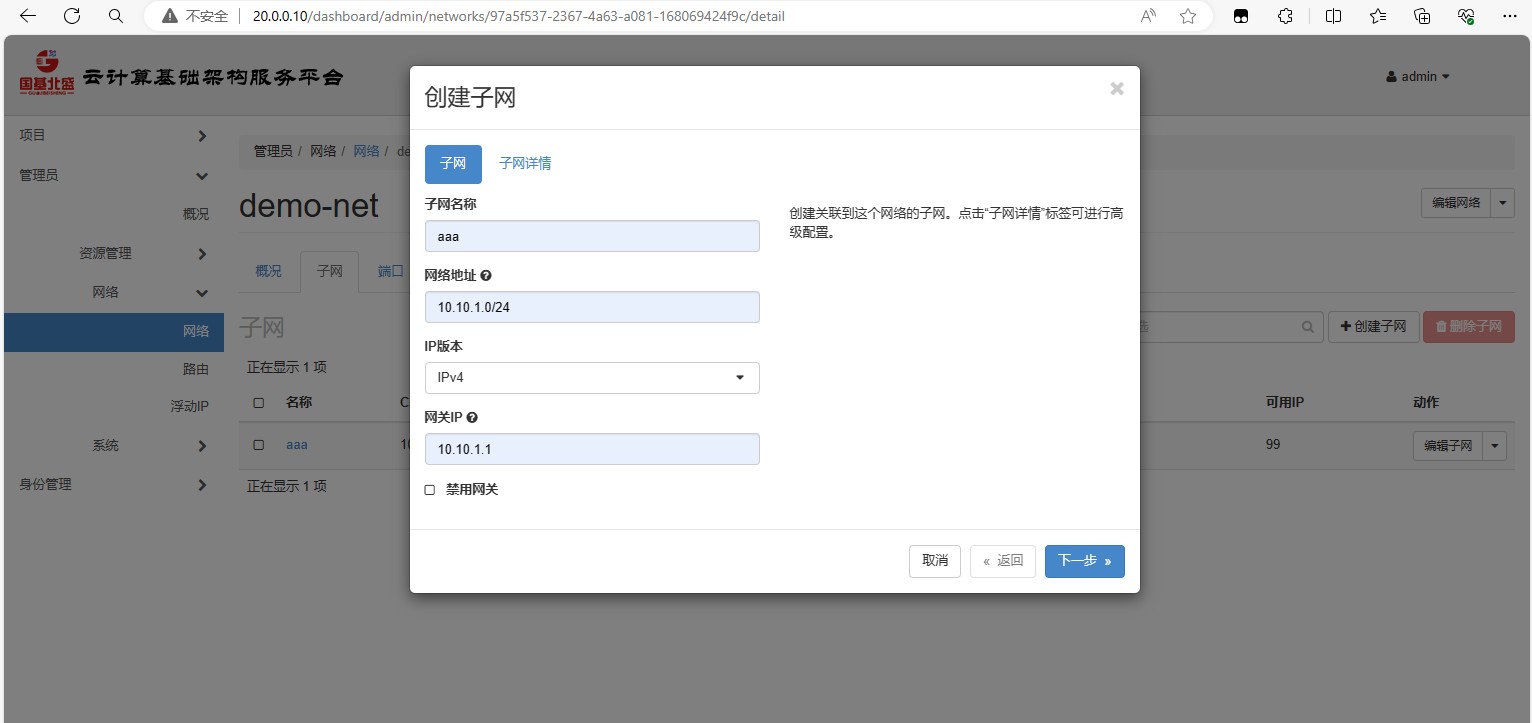

Openstack原理及应用

一、介绍 Openstack入门 Openstack是一个云操作系统,控制着一个大规模(数据中心级别)的资源池,资源池包含计算、存储和网络。 给管理员提供一个仪表盘去控制资源池里所有资源,最终用户可以通过web页面下发(获得)这些资源。 云与

复制链接 扫一扫

分享

194

评分

回复

Laravel 一课一得

在学完laravel的课程后,我个人对PHP框架产生了极大的求知欲,我决定做一个项目来巩固我学到的laravel的知识以及熟练的操作PHP框架,但是也碰到一些问题,经过同学朋友老师的帮助下完成了最终项目,下面是我对我这次的项目的心得 心得体会: 学习

复制链接 扫一扫

分享

363

评分

回复

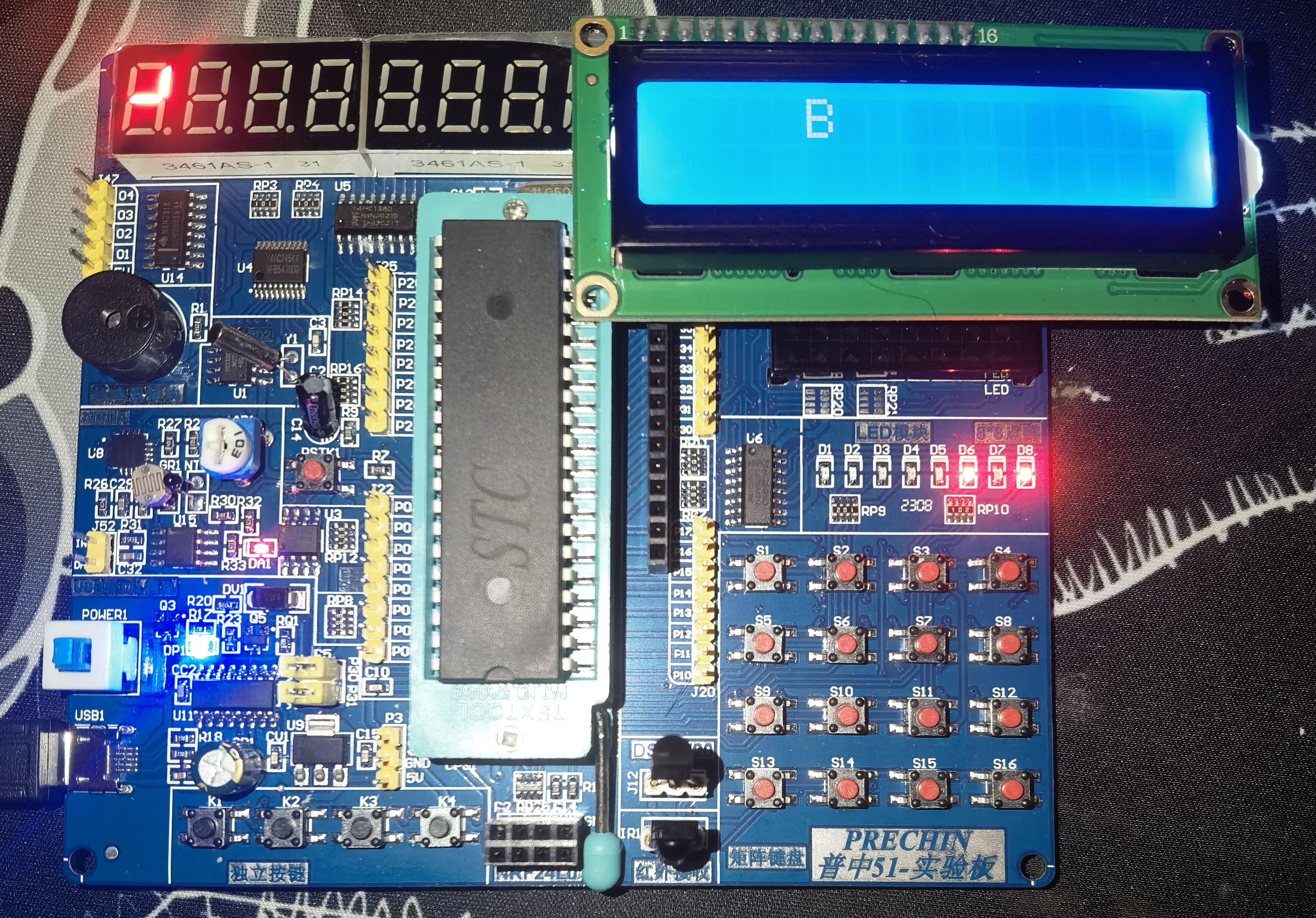

51单片机流水灯技术制作总结

在本次制作中,我们主要探讨了如何使用51单片机实现流水灯效果。流水灯,也称为扫描显示,是一种常见的显示技术,通过依次点亮不同的LED灯来模拟动态效果。对于初学者来说,流水灯是一个很好的入门项目,能够帮助理解单片机的I/O端口操作、延时函数以及简单的编

复制链接 扫一扫

分享

429

评分

回复

51单片机LED灯点亮实验:从零基础学成

一、实验准备 首先,我们需要准备一些实验材料,包括51单片机开发板、LED灯、杜邦线等。此外,还需要安装写编程软件,用于编写和编译程序。 二、硬件搭建 在开始实验之前,我们需要搭建硬件环境。首先,将51单片机开发板与电脑连接,确保能够进行数据传输。然

复制链接 扫一扫

分享

324

评分

回复

51单片机数码模块0-9,A-F

51单片机数码模块0-9,A-F 一、数码管简介 数码管,也称为七段数码管,是一种常见的 显示器件,主要用于显示数字和某些字母。它由七个LED段(a至g)和可选的小数点 (dp)组成。通过给特定的段施加电压,可以显示0-9的数字、字母A-F以及一些特

复制链接 扫一扫

分享

361

评分

回复

新手向 用51型单片机开发系统学习LED亮度

目录 一、原理 二、步骤 三、代码 LED亮度控制原理可以通过PWM(脉冲宽度调制)方法来实现。简单来说,就是通过控制LED的通电时间和断电时间的比例来控制亮度。 在51型单片机开发系统中,可以通过定时器/计数器模块来生成PWM信号,实现LED亮度

复制链接 扫一扫

分享

361

评分

回复

单片机“按键次数计数器”项目

一、项目背景 在许多实际应用中,我们需要对按键的按压次数进行精确的计数。例如,智能家居设备需要记录用户开关门的次数;工厂需要监控设备的运行状况,统计机器的启动和停止次数。在这些情况下,一个简单、可靠的按键次数计数器就显得尤为重要。本项目旨在设计并实现

复制链接 扫一扫

分享

1360

评分

回复

51单片机数码管流水显示数字0~9与大写字母A~F

目录 一、前言 二、51开发板的简介 1、什么是51开发板 2、51开发板实物展示图 三、数码管简介 1、什么是数码管 2、51开发板上的数码管 3、51数码管电路原理图 4、数码管的段选 四、展示 1、代码的展示 一、前言 本次实验使用到的是普中

复制链接 扫一扫

分享

401

评分

回复

使用51单片机实现延时控制LED灯闪烁

这篇文章我们讲解使用51单片机控制LED灯的闪烁。那么为了方便理解,我们要从最基础的讲起。闪烁,就是灯一会儿亮一会儿灭,这个一会儿就是时间间隔,也就是今天我们说的延时了。比如灯亮1s,再灭1s,循环往复就是闪烁。 那么首先借助原理图,使用LED1进行

复制链接 扫一扫

分享

311

评分

回复

单片机模块化编程简析

目录 一.前言 二.模块化编程的编程思想 1.模块化设计 2.分层思想 三.模块化编程设计步骤 1. 创建头文件 2.防重复包含 3.代码封装 4. 使用模块的.c文件 四.总结 一.前言 模块化编程是一种软件设计技术,它强调将程序的功能划

复制链接 扫一扫

分享

329

评分

回复

中国大学生开发c51单片机点亮流水灯开发原理博客

中国中国大学生开发C51单片机博客 在现代科技发展日新月异的时代,单片机技术在各个领域发挥着重要作用。作为一名中国大学生,我有幸学习并参与了C51单片机的开发工作。在这篇博客中,我将分享我在开发C51单片机过程中所遇到的挑战和收获。 C51单片机是一

复制链接 扫一扫

分享

441

评分

回复

深入浅析定时/计数器中断应用软件编程

一、引言 在现代嵌入式系统中,定时/计数器中断是一项非常重要的功能。它能让我们精确地控制程序的执行时间,实现多任务处理,提高系统的资源利用率。在本文中,我们将深入探讨定时/计数器中断在软件编程中的应用,并通过实例分析,让您轻松掌握这一技术。 二、

复制链接 扫一扫

分享

406

评分

回复

51单片机蜂鸣器介绍

目录 1.什么是蜂鸣器 蜂鸣器是一种将电信号转换位声音信号的器件,常用来产生设备按键音、报警音等提示信号。是一种一体化结构的电子讯响器,采用直流电压供电,广泛应用于计算机、打印机、复印机、报警器、电子玩具、汽车电子设备、电话机、定时器等电子产品中作

复制链接 扫一扫

分享

420

评分

回复

单片机LCD液晶显示

目录 一、LCD1602的介绍 二、引脚说明 三、程序说明 1.判断LCD602是否再忙 2.写指令。 3.写数据。 4.LCD1602初始化。 四、总程序 五、实验现象 烧录教程 1、开发板准备 2、烧录软件的准备 3、烧录程序 一、LCD160

复制链接 扫一扫

分享

523

评分

回复

C52单片机LED闪烁控制教程

一、简介 本教程将指导您如何使用C52单片机控制一个LED发光二极管进行闪烁。我们将通过编写代码和进行实际操作来展示这一过程。 C52单片机是一种常用的微控制器,广泛应用于各种嵌入式系统。LED闪烁控制是单片机的基本应用之一,通过编程控制LED的亮灭

复制链接 扫一扫

分享

354

评分

回复

编写单片机的基本步骤

编写单片机 目录 前言 一、单片机的基本概念 二、编写单片机的关键因素 1. 明确任务和需求 2. 选择合适的开发工具 3. 熟悉单片机的指令集和架构 4. 重视程序结构和算法设计 5. 重视测试和调试 三、单片机常用代码大全 1、 位码(共阴

复制链接 扫一扫

分享

为您搜索到以下结果: